- 网络

网络

- 绕墙

- 网络问题定位

有些人会有使用公网 IPv6 回家的需求, 不同于 tailscale/zerotier 等 VPN 需要内网穿透打洞来建立直连的方式, IPv6 回家就是直连, 手机蜂窝网络大多数时候都是有 IPv6 的, 回家非常方便.

我之前分享过一篇文章家庭宽带使用常见 DDns 子域名可能会使电信宽带服务降级, 描述使用 IPv6 时运营商挖的一个坑, 简短来说就是域名会被扫, 暴漏自己的域名等同于暴露 IPv6, 因此可能会被扫描, 扫到服务后入站连接一多就降级宽带服务.

那篇分享里只提到了域名扫描, 没有提到网络空间扫描, 这种扫描不管什么暴露的信息, 直接遍历 IP 池开扫, 这种情况较难防.

网络空间扫描通常包括以下几个方面:

这里分享几个避免被网络空间扫描扫到的方法:

上网时上到各式各样的网站, 这样自然的访问就可以暴露源 IPv6, 对方服务器可以获取源 IPv6, 用户侧如果没开防火墙的话, 这个 IPv6 就可以放到网络空间扫描的优先遍历池里.

还可以将/56前缀的 IPv6 地址放到扫描池里, 仅遍历低 16 位, 扫描范围也可大大缩减.

我使用多年 IPv6 的体会, 日常上网时 IPv6 相较 IPv4 没有明显的区别. 因此我们可以牺牲 IPv6 的外访, 仅用来直连回家.

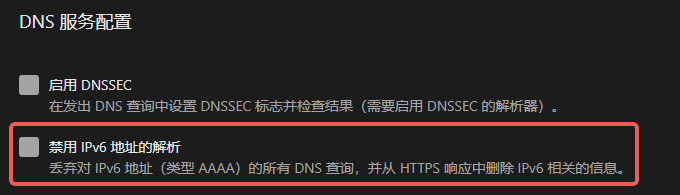

在内网 DNS 服务器上, 设置不返回 AAAA 记录.

内网 DNS 服务一般用的 AdGuardHome, 参考设置:

设置后, 内网设备访问外网时只会使用 IPv4, 不会再使用 IPv6.

可能家里暴露的服务可以基于端口访问, 这样非常容易被扫到存在服务.

最好在创建服务时, 不要做监听0.0.0.0和::这样的设置, 经验丰富的能体会到, 几乎所有服务启动指导默认都只监听127.0.0.1和::1, 这是因为监听公网 IP 是存在风险的.

关键是设置server_name为域名, 不要设置为_或IP.

server {

listen 80;

server_name yourdomain.com; # 将yourdomain.com替换为您的实际域名

# 返回403 Forbidden给那些试图通过IP地址访问的用户

if ($host != 'yourdomain.com') {

return 403;

}

location / {

# 这里是您的网站根目录和其他配置

root /path/to/your/web/root;

index index.html index.htm;

}

# 其他配置...

}

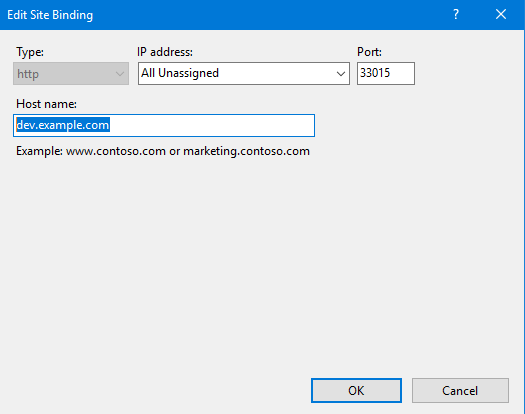

关键是设置host name为域名, 不要留空.

在仅自己使用的 DNS 服务中添加自定义解析, 以伪造的域名解析到内网服务.

这样做有几个明显的好处.

Headers中, 才能开始扫描.sequenceDiagram

participant Scanner as 网络扫描者

participant DNS as 私有DNS服务器

participant Service as 内网服务

Scanner->>DNS: 1. 发现私有DNS服务器地址

Scanner->>DNS: 2. 请求解析虚拟域名

DNS-->>Scanner: 3. 返回内网服务IP

Scanner->>Service: 4. 使用虚拟域名构造Headers

Note right of Service: 如果Headers中没有正确的虚拟域名<br/>则拒绝访问

alt Headers正确

Service-->>Scanner: 5a. 返回服务响应

else Headers错误

Service-->>Scanner: 5b. 返回403错误

end

只有扫描者完成以上所有步骤,才可能扫描到内网服务,这大大增加了扫描的难度。

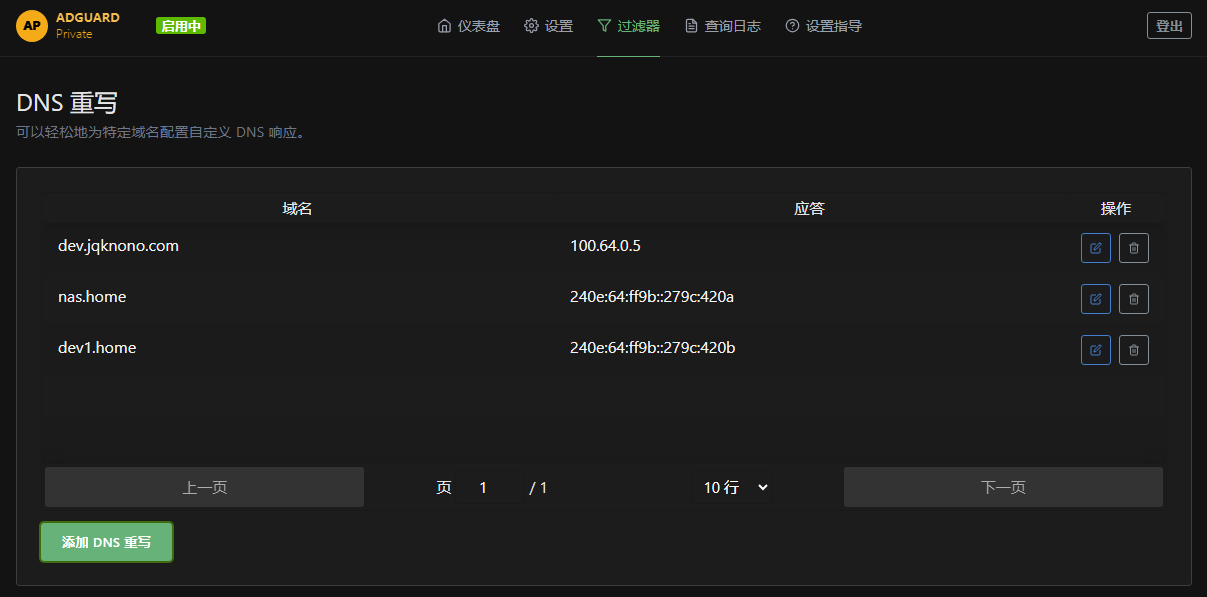

在AdGuardPrivate上可以创建私有 DNS 服务, 使用自定义解析功能添加伪造域名, 当然也可以用dnspod.cn家的.

这两家提供服务差别较大, AdGuardPrivate 就是原生的 AdGuardHome 改来的, 功能上远多于 dnspod, 大家自行评估.

最后,

IPv6 断连和打洞失败问题折腾了三个多月, 终于确认原因, 分享给大家.

IPv6 一直可以正常访问, 没有修改设置的情况下, 且设备均有独立 ipv6, 但连不通 ipv6 网络.

curl 6.ipw.cn 拿不到返回, ping6 和 traceroute6 2400:3200::1 都中断.

光猫桥接路由, 可以拿到路由器的 ipv6 地址, 这是可以访问 ipv6 的地址.

可以拿到/56 前缀, 路由器下设备都可以拿到分配的 ipv6 地址 240e:36f:15c3:3200::/56, 但都无法连接到 ipv6 网站.

怀疑是运营商没有建好 240e:36f:15c3:3200::的路由, 但无法确认.

网友说可能是 PCDN 上传流量过大导致, 但上传流量很小, 也没有开启 PCDN.

也可能是使用了 Cloudflare 和 Aliyun ESA 反代导致.

确认部分地区的电信运营商会因为 IPv6 入站 http/https 链接较多而降级服务, 表现为:

/56 前缀, 各设备 IPv6 分配正常, 但 tracert 缺路由, 导致 ipv6 实际无法联网.关闭 Cloudflare/Aliyun ESA 的反代, 经过多次重启路由后, 可以恢复 IPv6 和真直连.

即使关闭了反代, 关闭 Cloudflare 和 Aliyun ESA 回源, 也会偶发断链, 持续时间较长.

可能有域名泄露, 或被人使用常见子域名进行扫描, 长期 http 攻击.

禁用 DDns 域名的解析, 一段时间后, IPv6 恢复正常, tailscale 打洞直连也正常.

至此再没有发生断连问题.

在此建议大家不要使用常见的 DDns 子域名, 如:

这里边有几个就是我之前一直使用的, 可能被人一直在扫, 导致电信宽带服务降级, 公网 IPv6 不能正常使用, 总是无法打洞直连.

大家都知道在网络安全中, 隐藏 IP 的重要性, 这里额外建议保护自己用于 DDns 的域名, 它本质上也是在暴露 IP.

但仍然有暴露服务的需求怎么办?

这里有两个实践方案:

使用 Cloudflare 的 Tunnel, 这样就不会像普通回源那样几十上百个 IP 来访问.

自建 VPN, 前面套一个 VPS, 通过 VPN 来访问内网服务, 这样可以避免同时连接数过高.

生成随机字符串比如 GUID, 用于 DDns 域名, 虽然几乎无法记忆, 但个人实际使用时影响不大, 可以自行评估.

使用个人 Dns 服务, 如:

用于 DDns 解析.

这样只有能连接到个人 DNS 服务器的人才能获取指定域名的自定义解析 IP.

在这种方案下, 就可以使用常见的 DDns 域名, 但需要避免泄露自己的 DNS 服务地址.

坊间传闻, 使用speedtest做子域名有玄学加速作用.

约 90 天前,我遇到了湖北电信 IPv6 无法连接的问题。经过长期观察和分析,现总结出以下经验。

最初怀疑的两个可能原因:

PCDN 使用检测

家庭服务器作为博客源站

经过三个月的验证,问题更可能源于向公网开放 HTTP/HTTPS 服务端口。

IPv6 状态异常:

Tailscale 连接异常:

部分地区电信运营商对频繁入站 HTTP/HTTPS 连接采取服务降级措施:

IPv6 服务降级

P2P 连接限制

关闭反向代理服务:

防范域名扫描: 避免使用以下常见子域名:

- home.example.com

- ddns.example.com

- dev.example.com

- test.example.com

最佳实践:

电信IPv6的一些特征

电信 IPv6 的一些特征

国内已经全面铺开 ipv6 使用, ipv6 地址池足够大, 个人的每个设备都可以获取到一个 ipv6 地址.

家庭用户使用时需要全栈设备都支持 ipv6 才能最终使用到 ipv6, 由于已经推了很多年, 目前来说 2016 年以后买的设备基本都支持 ipv6 了.

全栈设备包括: 城域设备->小区路由->家庭路由(光猫,路由器)->终端设备(手机,电脑,电视等)

这里不讨论标准的 ipv6 协议, 只讨论电信的 ipv6 的一些特征.

首先是地址分配方式, ipv6 有三种分配方式: 静态分配, SLAAC, DHCPv6.

湖北电信使用的是 SLAAC, 也就是说电信的 ipv6 地址是由设备自动分配的, 由于电信的 ipv6 地址池足够大, 所以不会出现地址冲突的问题.

电信 ipv6 地址是随机分配的, 24 小时后重新分配. 如果要从外部访问, 必须使用 DDNS 服务.

目前可以发现常见的80, 139, 445等端口已对齐 ipv4 防火前已经都封了, 这非常容易理解, 运营商级的防火墙确实能保护到缺乏网络安全意识的普通用户. 2020 年时电信 ipv6 都是开放的, 现在已经封了一些常用端口.

443端口在电信网内偶尔开放, 但对移动联通不开放. 开发者应注意这一点. 在开发环境测试好的服务, 甚至电信网路手机也能访问, 但移动手机网络却访问不了.

基于简单的防火墙测试, 建议开发者牢记对运营商防火墙的不信任, 选择一个5 位数的端口提供服务.

另外, 电信防火墙没有屏蔽22端口, Windows 的远程桌面服务端口3389也没有屏蔽.

也就是可以远程登录控制, 这会导致一些风险.

攻击者获取到 IP 或者 DDNS 域名后, 就可以开始展开针对攻击, 利用暴力破解的方式获取到密码, 从而获取到控制权, 域名也会暴露一些个人信息, 例如姓名, 住址等, 也可能利用社会工程学的方式获取到更多信息以加快破解速度.

建议关闭 ssh 的密码登录, 仅使用密钥登录, 或者使用 VPN 的方式进行远程登录, 或者使用跳板机的方式进行远程登录.

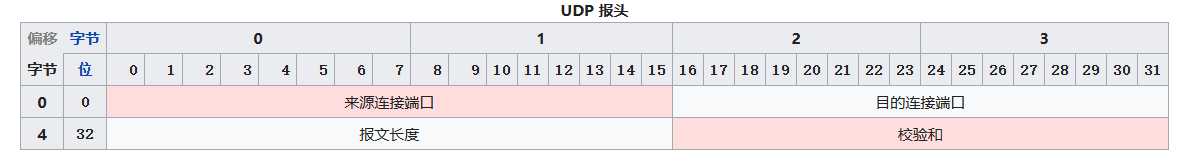

TCP 上的概念很多: 建立通路, 资源使用, 数据传输, 可靠传输, 基于重复累计确认的重传, 超时重传, 校验和, 流量控制, 拥塞控制, 最大分段大小, 选择确认, TCP 窗口缩放选项, TCP 时间戳, 强制数据递交, 终结通路.

以上这些能力, UDP 基本上都没有, 它仅比链路层多一点区分应用层目的的能力. UDP 足够简单意味着足够灵活.

墨菲定律:

如果有多过一种方式去做某事,而其中一种方式将导致灾难,则必定有人会这样选择。

通常介绍 UDP 适合应用在游戏/语音/视频等场景, 少量的错包不影响业务. 为什么 UDP 适合这些场景? 它能用在这些场景, 不代表它是这些场景的最优方案, 必然是存在 TCP 无法解决的问题, 才让这些服务选择了功能简陋的 UDP 协议. 错包不影响业务扩展开来讲是指 TCP 协议在乎错包, UDP 不在乎错包, 更在乎实时性/连续性. UDP 的特点就是它不在乎 TCP 在乎的因素, 这些因素影响了实时性.

在代码实现上, UDP 只需要创建一个 socket, 绑定到一个端口上, 即可以开始收发. 通常 socket 用完时, 端口也用完了.

因此我可以这样使用 UDP:

这些方法在 TCP 里自然是行不通的, 但在 UDP 协议中, 只要可以这样做, 就一定会有人这样做. 所以当把 TCP 的一些思维套在 UDP 上是一种理想主义, 真实情况常常不是我们能枚举完的.

UDP 的报文非常简单, 使用也非常灵活, 原本没有连接的概念, 需要自己定义 UDP 连接. 尝试了一些定义方法, 都不能完全准确达到连接方向判断意图, 这时需要接纳一些容错, 毕竟原本就没有 UDP 连接的定义, 当各方对 UDP 连接的定义不一致时, 必然会导致行为与预期不一样.

语音/视频等业务常会产生丢包, 但是丢包方式的不同对业务有着不同的影响. 比如 30%的丢包是均匀发生的, 还是全丢在某个时间段, 对体验的影响有明显的区分. 显然, 我们期待的是更均匀的丢包. 可是 UDP 没有流量控制防止方法, 如何丢包则有一些方法. 尽管 UDP 通信常被描述为"尽力而为", 但是不同方式的"尽力"会达到不同的效果.

如果是 TCP 攻击, 客户端需要一定的开销, 创建连接, 维护连接, 也就是攻击者需要付出一定的代价. 而在 UDP 攻击中, 攻击者付出的代价小很多, 如果攻击者想消耗的就是服务方的带宽流量, UDP 是一个很好的方式. 比如说服务购买了 100GB 的不限速流量, 处理能力仅 10MB 每秒, 但接受速度 1GB 每秒, 那么 90%的请求流量无效, 但这些流量不是免费的. 服务方应该避免产生这种情况.

完成一次通信需包含多个终端以及通信通道, 受关注的总是服务端和客户端, 其实运营商的视角同样重要. DDoS 攻击中, 我们常关心服务端的资源消耗情况, 实际上运营商的资源也是有限的, 服务端简单不响应请求, 但接收流量却已经消耗了带宽, 只是这个资源一般属于运营商. 我们在压力测试中常用到"丢包率"指标, 这个指标表达的完整通信链条中的丢包, 而不仅仅是服务端的丢包. 运营商也会丢包. 在运营商看, 服务方仅购买了 1MB/s 的带宽, 但客户端以 1GB/s 的速度发送, 双方都不必为浪费的流量付费, 是运营商承担了这部分带宽的代价. 因此, 运营商必然想办法屏蔽这种流量, 也就是 UDP 的 QoS. 在 TCP 中有拥塞控制, 但在 UDP 中, 运营商可以通过丢包来控制流量. 实际情况中, 运营商更加简单粗暴, 直接屏蔽长时间使用的端口的流量, 也就是 UDP 的端口屏蔽. 在微信通话的实际测试中发现, 每一通电话客户端会使用多个端口, 其中有一个 UDP 端口会和同一服务器的 6 个 UDP 端口进行通信, 推测就是为了应对运营商的端口屏蔽.

UDP 的灵活表示在实现一个目标时, 它有着多种实现方式, 并且都是合法的, 只要能最终实现稳定的通信, 不管它实现的如何和 TCP 大相径庭, 都是"存在即合理"的. 因而, 我们不能完全将 TCP 的概念套用在 UDP 上, 即便为了产品设计, 创造了新的 UDP 连接定义, 也应该能预期并允许出错, 毕竟"允许出错"就是 UDP 的核心功能, 这是 UDP 的优势, 不是它的缺点, 是服务主动选择的协议核心能力, 而不是不得不接受的缺点.

| 工具 | 说明 | 用法 | 说明 |

|---|---|---|---|

| ping | 测试网络连通性 | ping baidu.com | |

| traceroute | 路由跟踪 | traceroute ip | |

| route | 路由表 | route -n | |

| netstat | 网络连接 | netstat -ano | |

| nslookup | DNS 解析 | nslookup baidu.com | |

| ifconfig | 网络配置 | ifconfig | |

| arp | ARP 缓存 | arp -a | |

| nbtstat | NetBIOS | nbtstat -n | |

| netsh | 网络配置 | netsh | |

| net | 网络配置 | net | |

| tcpdump | 网络抓包 | tcpdump | |

| wireshark | 网络抓包 | wireshark | |

| ip | 网络配置 | ip addr show | |

| ss | 网络连接 | ss -tunlp | |

| netstat | 查看网络连接状态 | netstat -anp | |

| tcpdump | 抓包工具 | tcpdump -i eth0 -nn -s 0 -c 1000 -w /tmp/tcpdump.pcap | |

| iptables | 防火墙 | iptables -L -n -v -t nat -t mangle -t filter | |

| ss | netstat 的替代品 | ss -anp | |

| ifconfig | 查看网卡信息 | ifconfig eth0 | |

| ip | 查看网卡信息 | ip addr show eth0 | |

| route | 查看路由表 | route -n | |

| traceroute | 查看路由跳数 | traceroute www.baidu.com | |

| ping | 测试网络连通性 | ping www.baidu.com | |

| telnet | 测试端口连通性 | telnet www.baidu.com 80 | |

| nslookup | 域名解析 | nslookup www.baidu.com | |

| dig | 域名解析 | dig www.baidu.com | |

| arp | 查看 arp 缓存 | arp -a | |

| netcat | 网络调试工具 | nc -l 1234 | |

| nmap | 端口扫描工具 | nmap -sT -p 80 www.baidu.com | |

| mtr | 网络连通性测试工具 | mtr www.baidu.com | |

| iperf | 网络性能测试工具 | iperf -s -p 1234 | |

| iptraf | 网络流量监控工具 | iptraf -i eth0 | |

| ipcalc | IP 地址计算工具 | ipcalc | |

| iftop | 网络流量监控工具 | iftop -i eth0 | |

| iostat | 磁盘 IO 监控工具 | iostat -x 1 10 | |

| vmstat | 虚拟内存监控工具 | vmstat 1 10 | |

| sar | 系统性能监控工具 | sar -n DEV 1 10 | |

| lsof | 查看文件打开情况 | lsof -i:80 | |

| strace | 跟踪系统调用 | strace -p 1234 | |

| tcpflow | 抓包工具 | tcpflow -i eth0 -c -C -p -o /tmp/tcpflow | |

| tcpick | 抓包工具 | tcpick -i eth0 -C -p -o /tmp/tcpick | |

| tcptrace | 抓包工具 | tcptrace -i eth0 -C -p -o /tmp/tcptrace | |

| tcpslice | 抓包工具 | tcpslice -i eth0 -C -p -o /tmp/tcpslice | |

| tcpstat | 抓包工具 | tcpstat -i eth0 -C -p -o /tmp/tcpstat | |

| tcpdump | 抓包工具 | tcpdump -i eth0 -C -p -o /tmp/tcpdump | |

| tshark | 抓包工具 | tshark -i eth0 -C -p -o /tmp/tshark | |

| wireshark | 抓包工具 | wireshark -i eth0 -C -p -o /tmp/wireshark | |

| socat | 网络调试工具 | socat -d -d TCP-LISTEN:1234,fork TCP:www.baidu.com:80 | |

| ncat | 网络调试工具 | ncat -l 1234 -c ’ncat www.baidu.com 80' | |

| netperf | 网络性能测试工具 | netperf -H www.baidu.com -l 60 -t TCP_STREAM | |

| netcat | 网络调试工具 | netcat -l 1234 | |

| nc | 网络调试工具 | nc -l 1234 | |

| netpipe | 网络性能测试工具 | netpipe -l 1234 | |

| netkit | 网络调试工具 | netkit -l 1234 | |

| bridge | 网桥工具 | bridge -s |

什么都不做, 即可以获得最好的网络体验

需要明确, 这里网络质量和网络体验是两个不同的概念. 通信是一个过程, 涉及多个设备, 我们可以称单个设备的上下行表现为网络质量, 而整个端到端的通信表现, 我们可以称为网络体验.

衡量网络质量通常涉及多个指标和方法。以下是一些常见的衡量网络质量的方法和指标:

综合利用这些指标和方法,可以全面地评估网络质量,确定网络性能的优势和改进的空间。 但这些是运营商关注的指标, 对于普通用户, 只需要购买价格合适的路由器即可, 现代路由器都有自动调整网络质量的功能.

首先是可访问性, 能访问是最重要的基础. 因此, 域名解析服务需要满足基础的能力:

其次是 DNS 解析结果的 IP 所能提供服务的网络质量.

互联网服务所能提供的网络质量, 通常强依赖地域, 服务器和客户端在地域上越接近, 则服务质量越好.

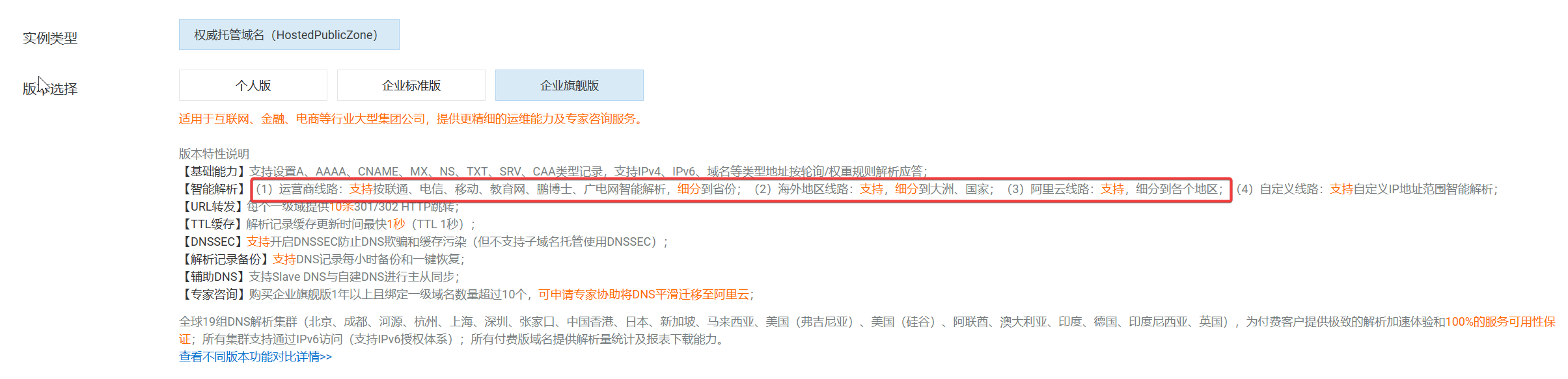

许多付费 DNS 解析服务商都支持按地域解析不同 IP, 例如这是阿里云能提供的一部分服务:

(1)运营商线路:支持按联通、电信、移动、教育网、鹏博士、广电网智能解析,细分到省份;

(2)海外地区线路:支持,细分到大洲、国家;

(3)阿里云线路:支持,细分到各个地区;

(4)自定义线路:支持自定义 IP 地址范围智能解析;

按区域解析不同 IP 的机制, 意味着不同地域的用户访问同一个域名时, 会得到不同的解析结果, 自然而然的, 优先解析到距离用户更近的服务器, 将会有更好的网络体验.

而优化用户网络体验这件事, 一般都是服务提供商根据用户的真实 IP 地址来做优化. 也就是对多数用户来说, 什么都不做, 即可以获得最好的网络体验.

中文互联网你搜索到的所有资料都会推荐你选择权威 DNS 服务商, 例如阿里云, 腾讯云, Cloudflare, 谷歌等. 这些 DNS 可以满足网络服务的的可访问性, 因为它们全面/正确/及时, 但是, 它们未必会给你解析到最近的服务器 IP.

互联网上大量的资料推荐大企业的 DNS 服务有其历史原因.

曾经我国的 ISP 运营商, 仅靠 DNS 劫持加上 HTTP 的中间人攻击, 就能够实现对用户的流量劫持, 从而实现广告推送. 现如今随着 https 的普及, 这种劫持方式已较为少见, 但部分地区的小区宽带仍然可能存在这种问题. 针对 DNS 劫持问题, 实际上改 DNS IP 无济于事, 因为劫持可以针对 53 端口, 而绝大多数 DNS 请求都是未加密的.

此外, 一些特殊用户希望访问特殊网站, 而部分 DNS 服务商存在 IP 污染问题, 会将特殊网站的域名解析到错误的 IP 地址, 导致无法访问. 而权威 DNS 服务商则较少出现这样问题.

因此, 这里存在三个问题需要考虑:

权威 DNS 服务商可以解决问题 1 , 加密协议(DoT/DoH/QUIC)可以解决问题 2.

想要解决问题 3, 你需要使用回宽带运营商的默认 DNS 服务., 正如本文开头所说, 什么都不做, 即可以获得最好的网络体验.

但如果你是一个有追求的人, 或者特殊用户, 下文将介绍如何配置 AdguardHome 及 Clash 两种工具的配置, 以同时解决这三个问题.

AdguardHome, 以下简称ADG 是一个网络广告拦截与隐私保护软件, 也是一个 DNS 服务. 它支持自定义上游 DNS 服务, 以及自定义 DNS 规则.

ADG 默认的向上游请求 DNS 的方式是负载均衡, 用户可以设置多个上游, ADG将根据历史 DNS 查询加权权重选择其中 DNS 响应最快的上游. 简单说, ADG 会以更高的概率选择更快的 DNS 上游来解析域名, 以较低的概率选择非最优的 DNS 上游.

我们可以选择第三个选项: 最快的IP地址.

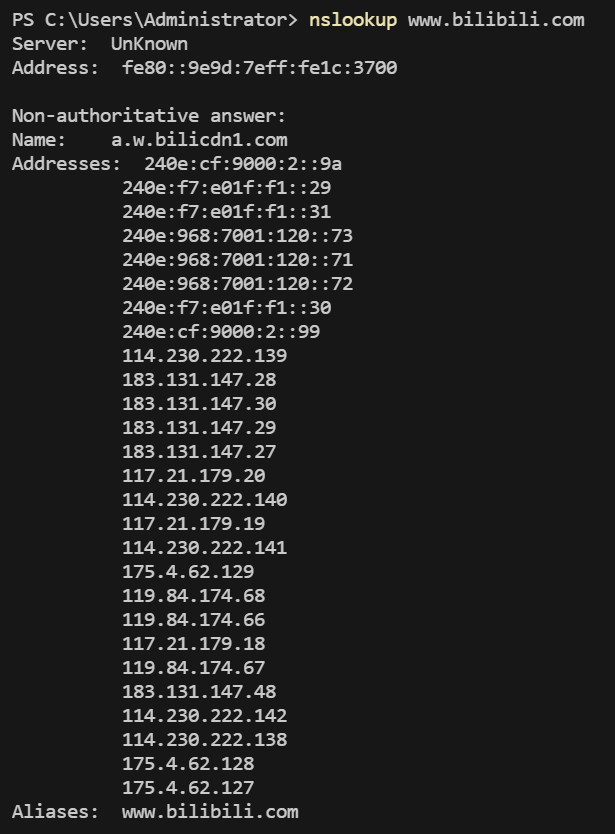

该选项带来的好处, ADG自行测试上游 DNS 的 IP 解析结果, 将其中延迟最低的 IP 返回给下游客户端. 以下是bilibili的常规解析结果.

你可以看到 IP 非常多, 如果ADG不测试 IP 解析结果, 而将所有 IP 返回给客户端, 那么客户端会做什么?

有的客户端会选择第一个 IP, 有的客户端会选择最后一个 IP, 有的客户端会随机选择一个 IP. 不管是哪种, 都未必是最优的选择.

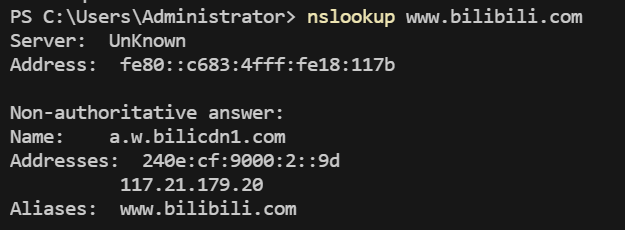

开启最快的IP地址选项后, 以下是bilibili的优选解析结果, 这一步将会带来网络体验的提升.

最快的IP地址为什么不是默认选择? 这个功能这么实用, 为什么不默认开启?

因为它的代价是等待所有上游 DNS 的 IP 解析结果, 当你的上游同时有多个 DNS 服务商时, 向上游的查询时间以其中最慢的为准. 例如, 你的上游有平均服务时长50ms的阿里和平均服务时长500ms谷歌, ADG的上游查询时间将是500ms+.

因此用户在配置此选项时, 需要权衡上游 DNS 的服务质量和数量, 不要贪多.

这里我推荐设置两个上游, 一个权威(https://dns.alidns.com/dns-query), 加上一个运营商 DNS.

运营商的 DNS IP 各地都不相同, 可以点击这里查看自己所在地区的运营商 DNS.

或者, 你可以在路由器的管理界面上查看运营商推荐的 DNS :

特殊需求用户看重 DNS 劫持和 IP 污染问题, 但又不想放弃最优服务体验, 可以使用Clash的dns模块.

其中nameserver-policy可以指定不同的域名使用不同的 DNS 服务商, 以下是一个示例配置:

dns:

default-nameserver:

- tls://223.5.5.5:853

- tls://1.12.12.12:853

nameserver:

- https://dns.alidns.com/dns-query

- https://one.one.one.one/dns-query

- https://dns.google/dns-query

nameserver-policy:

"geosite:cn,private,apple":

- 202.103.24.68 # 自己所在地的运营商 DNS

- https://dns.alidns.com/dns-query

"geosite:geolocation-!cn":

- https://one.one.one.one/dns-query

- https://dns.google/dns-query

它的含义是:

nameserver中的 DNS 服务的 IP如果本文对您有所帮助, 还请点个赞. 也非常欢迎留言讨论.

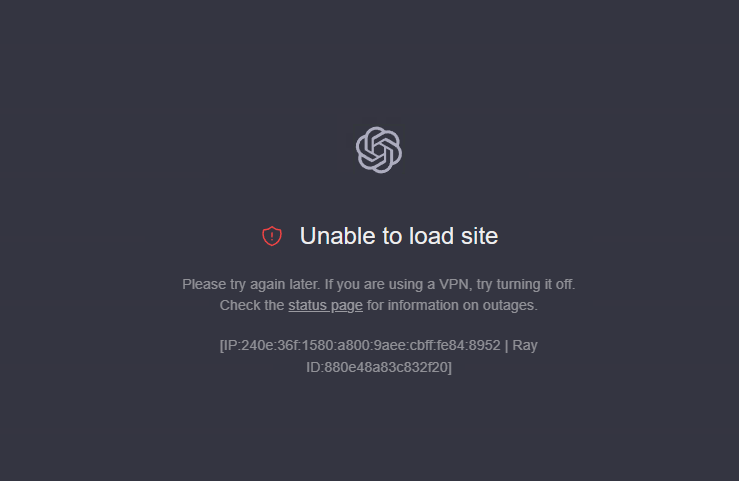

如何处理 ChatGPT 报错

“Unable to load site”

“Please try again later, if you are using a VPN, try turning it off.”

“Check the status page for information on outages.”

chatgpt 目前仍然是使用体验最好的聊天机器人,但是在国内使用时,由于网络环境的限制,我们需要使用梯子来访问 chatgpt。但是 chatgpt 对梯子的检测较为严格,如果检测到使用了梯子,会直接拒绝访问。这里介绍一种绕过 chatgpt 对梯子检测的方法。

有其他人提到更换 IP 来绕过封锁, 但我们一般使用 IP 的地域已经是可以提供服务的地区, 所以这种方法并不一定是实际的拒绝服务原因.

另外有人提到梯子使用人数较多容易被识别, 劝人购买较贵的使用人数少的梯子, 这也很难成为合理理由, 在 ipv4 短缺的今天, 即便是海外, 也存在大量的社区使用 nat 分配端口, 共用一个 ipv4 的情况. chatgpt 一封就要封一大片, 作为一个被广泛使用的服务, 这样的检测设计肯定是不合理的.

对大众服务来说, 检测源 IP 一致性则更为合理. 付费梯子的特征通常是限制流量或限制网速, 因此多数使用梯子的用户选择按规则绕过. 绕过自己的运营商可直接访问的地址, 以减少流量消耗, 或者获得更快的访问速度, 仅在访问被防火墙拦截的地址时导入流量到代理. 这种访问目标服务的不同方式, 可能会造成源地址不一致. 例如访问 A 服务需要同时和域名 X 和域名 Y 进行通信, 而防火墙仅拦截了域名 X, 那么在 A 服务看到的同一请求的不同阶段的访问来源 IP 不一致.

解决代理策略导致的源 IP 不一致问题, 即可绕过 chatgpt 的梯子识别.

梯子规则中通常会含有域名规则, IP规则等.

我们还需要知道域名解析的 IP 结果是可以根据地域而变化的, 比如我在 A 地区时解析到附近的服务 IP, 在 B 地区时则解析到不同的 IP. 因此, DNS 的选择也非常重要.

现在 DNS 有很多的协议, UDP:53 已经是非常落后而且极不安全的协议, 我国甚至已将 DNS 服务列入企业经营中的一级条目. 这主要来源于过去几十年我国的各级运行商使用DNS劫持加HTTP塞入了大量的跳转广告, 蒙骗不少网络小白, 招致大量投诉. 尽管现在Chrome/Edge已经标配自动跳转HTTPS, 标记HTTP网站为不安全, 但我国还存在许多的地方小区级的网络服务提供商, 以及国内各种老版本的Chromium封装魔改, 导致 DNS 劫持和 HTTP 劫持仍然存在.

因此, 我们需要选择一个安全的 DNS 服务协议, 以避免 DNS 劫持. 根据个人经验, 阿里云的223.5.5.5体验足够好. 当然, 当我提223.5.5.5时, 肯定不是UDP:53的 alidns, 而是DoH或DoT协议. 在配置时, 你需要使用tls://223.5.5.5, 或者https://dns.alidns.com/dns-query写入配置.

alidns 服务在绝大多数时候都不会污染, 仅在少数敏感时期会出现污染, 你也可以使用我自建的长期 dns 服务tls://dns.jqknono.com, 上游来自8.8.8.8和1.1.1.1, 通过缓存来加速访问.

首先打开的检测网页会包含检测逻辑, 通过向不同域名发送请求来验证源 IP, 因此这里需要保持域名代理的一致性.

chatgpt 网页访问的域名除了自己的域名openai外, 还有auth0, cloudflare等第三方域名.

可以手动写入以下规则:

# openai

- DOMAIN-SUFFIX,chatgpt.com,PROXY

- DOMAIN-SUFFIX,openai.com,PROXY

- DOMAIN-SUFFIX,openai.org,PROXY

- DOMAIN-SUFFIX,auth0.com,PROXY

- DOMAIN-SUFFIX,cloudflare.com,PROXY

上边列举的域名可能随着 ChatGPT 业务发展而有所变化, 下面说明域名的获取方法.

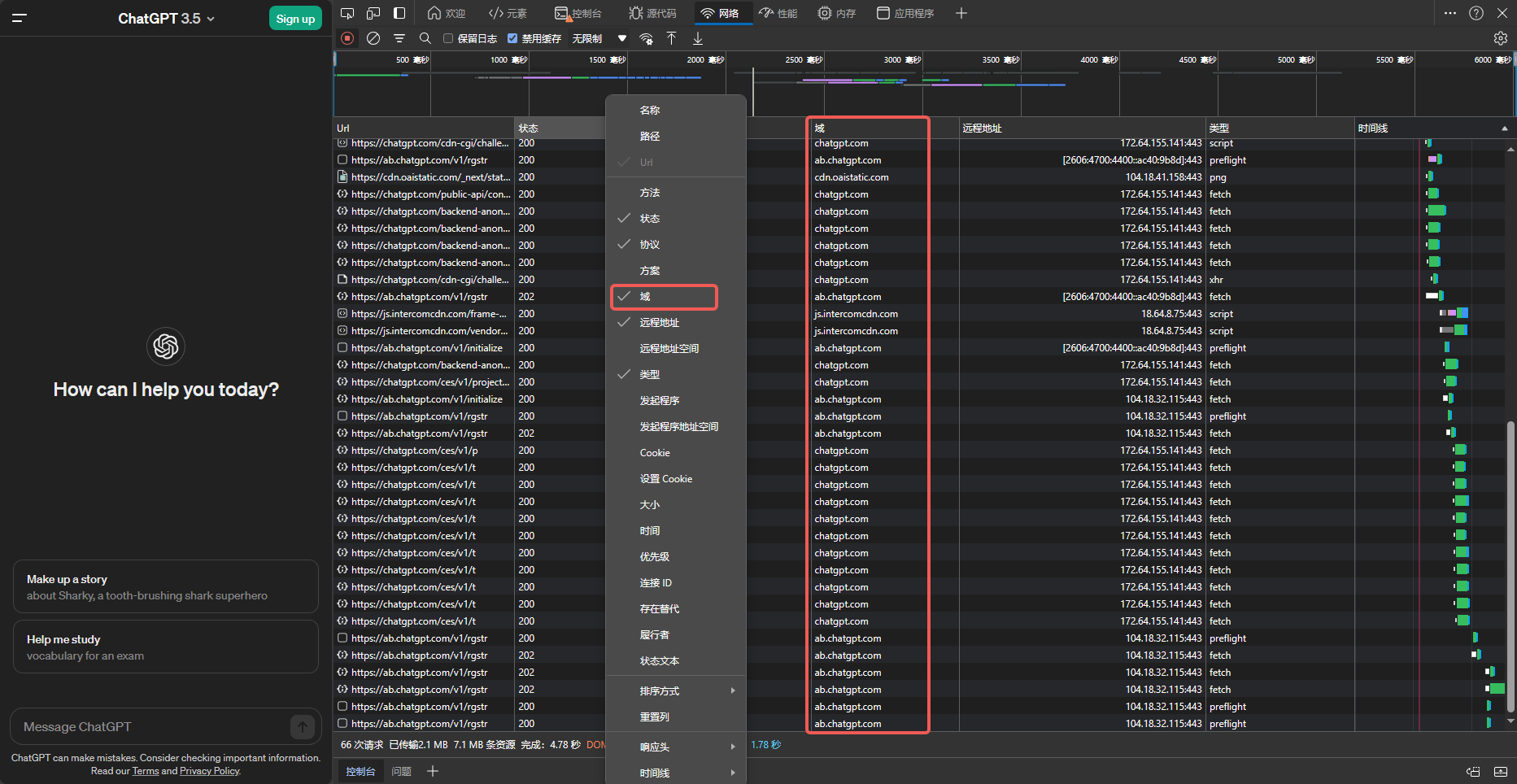

F12打开控制台, 选择Network/网络选项卡chat.openai.com, 或者chatgpt.com

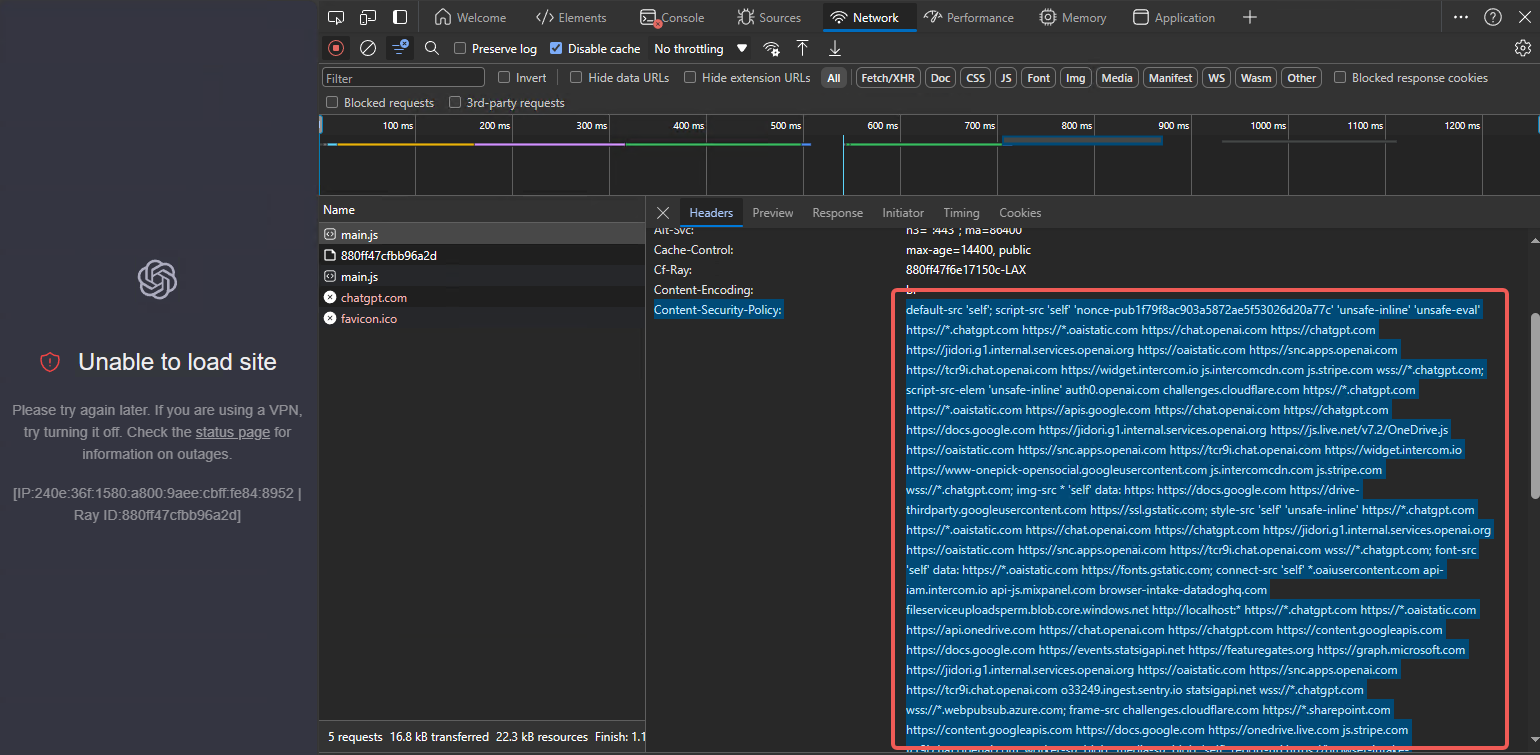

仅添加这几个域名可能仍然不够, 这里分析访问失败的连接具体细节. 看到challenge的请求的Content-Security-Policy中含有众多域名, 我们将其一一添加到代理策略.

# openai

- DOMAIN-SUFFIX,chatgpt.com,PROXY

- DOMAIN-SUFFIX,openai.com,PROXY

- DOMAIN-SUFFIX,openai.org,PROXY

- DOMAIN-SUFFIX,auth0.com,PROXY

- DOMAIN-SUFFIX,cloudflare.com,PROXY

# additional

- DOMAIN-SUFFIX,oaistatic.com,PROXY

- DOMAIN-SUFFIX,oaiusercontent.com,PROXY

- DOMAIN-SUFFIX,intercomcdn.com,PROXY

- DOMAIN-SUFFIX,intercom.io,PROXY

- DOMAIN-SUFFIX,mixpanel.com,PROXY

- DOMAIN-SUFFIX,statsigapi.net,PROXY

- DOMAIN-SUFFIX,featuregates.org,PROXY

- DOMAIN-SUFFIX,stripe.com,PROXY

- DOMAIN-SUFFIX,browser-intake-datadoghq.com,PROXY

- DOMAIN-SUFFIX,sentry.io,PROXY

- DOMAIN-SUFFIX,live.net,PROXY

- DOMAIN-SUFFIX,live.com,PROXY

- DOMAIN-SUFFIX,windows.net,PROXY

- DOMAIN-SUFFIX,onedrive.com,PROXY

- DOMAIN-SUFFIX,microsoft.com,PROXY

- DOMAIN-SUFFIX,azure.com,PROXY

- DOMAIN-SUFFIX,sharepoint.com,PROXY

- DOMAIN-SUFFIX,gstatic.com,PROXY

- DOMAIN-SUFFIX,google.com,PROXY

- DOMAIN-SUFFIX,googleapis.com,PROXY

- DOMAIN-SUFFIX,googleusercontent.com,PROXY

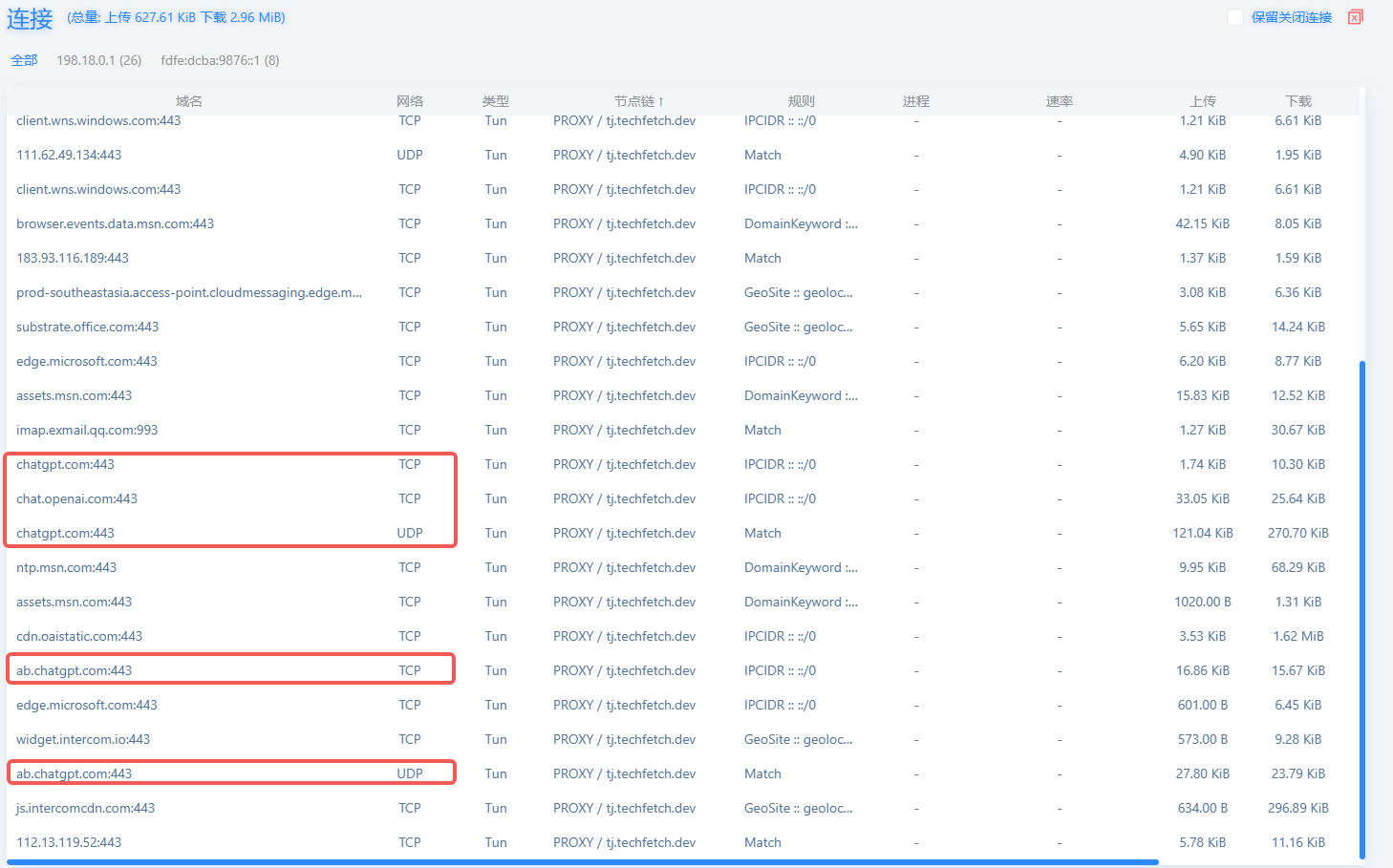

如果上述步骤尝试后仍然不能访问chatgpt.com, 则可能还存在基于IP的检测行为, 以下是我在连接跟踪中尝试出的一些 IP, 你可以自行尝试使用, 需要说明这些 IP 并不一定适用于每个地区, 你或许需要自行尝试.

# openai

- IP-CIDR6,2606:4700:4400::6812:231c/96,PROXY

- IP-CIDR,17.253.84.253/24,PROXY

- IP-CIDR,172.64.152.228/24,PROXY

- IP-CIDR,104.18.35.28/16,PROXY

你需要了解自己的梯子客户端工具, 在连接跟踪显示页面, 观察新增的连接, 通过这些连接的 IP 地址来尝试添加规则.

以下是简单的步骤描述:

chat.openai.com, 或者chatgpt.comQUIC是基于UDP的加密协议, chatgpt 大量使用了 QUIC 流量, 因此梯子的服务端/客户端需要支持 UDP 代理, 有许多梯子是不支持 UDP 的, 这也是导致 chatgpt 无法访问的原因之一. 客户端和服务端都支持 UDP, 还需要用户明确配置, 一些客户端会配置默认不代理 UDP 流量. 如果对 UDP 设置不熟悉, 可以设置屏蔽代理客户端的 QUIC 流量, 或者在浏览器设置屏蔽 QUIC. 浏览器发现 QUIC 不通会自动切换到基于 TCP 的 HTTP/2. QUIC 是基于 UDP 的加密协议, 多数时候可以获得更流畅的体验, 有兴趣的可以自行尝试.

配置仅中国 IP 直连, 未匹配到的流量走代理, 这样可以保证 chatgpt 的访问, 也可以保证其他国外服务的访问.

这种方式的缺点就是流量消耗大, 网络流畅度体验依赖梯子的网络质量, 如果您对自己的梯子有信心, 可以尝试这种方式.

当然, 您还得记得开启UDP代理.