Vermeidung von Persönlichkeitsdaten-Lecks im Blog

Categories:

Die kostenlose Open-Source-Plattform GitHub Pages ist sehr beliebt, viele Blogs nutzen GitHub Pages für die Veröffentlichung.

Allerdings verlangt die kostenlose Version, dass das Repository öffentlich ist, um den öffentlichen Zugriff zu erlauben. Nach der Veröffentlichung des Repositorys können auch als Entwurf markierte Artikel über das Git-Repository eingesehen werden.

Obwohl veröffentlichte Artikel selten sensible Informationen enthalten, kann die Quellbibliothek eines Open-Source-Blogs persönliche Daten preisgeben. Nachfolgend sind einige häufige Schlüsselwörter für Datenlecks aufgeführt, Ergänzungen sind in den Kommentaren willkommen.

Sensible Begriffe

| Chinesische Schlüsselwörter | Englische Schlüsselwörter |

|---|---|

| Passwort | password |

| Konto | account |

| Personalausweis | id |

| Bankkarte | card |

| Alipay | alipay |

| Telefonnummer | phone |

| Wohnadresse | address |

| Arbeitsstelle | company |

| Sozialversicherungskarte | card |

| Führerschein | driver |

| Reisepass | passport |

| Kreditkarte | credit |

| Schlüssel | key |

| Konfigurationsdatei | ini |

| Anmeldedaten | credential |

| Benutzername | username |

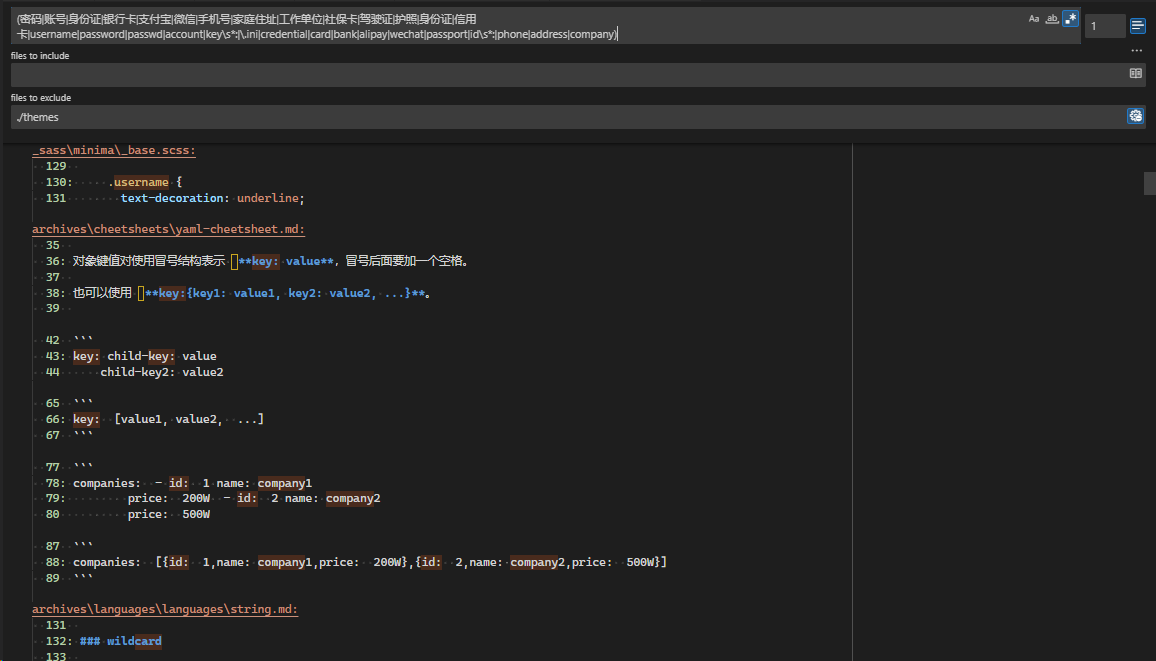

Regulärer Ausdruck zum Suchen:

(Passwort|Konto|Personalausweis|Bankkarte|Alipay|WeChat|Telefonnummer|Wohnadresse|Arbeitsstelle|Sozialversicherungskarte|Führerschein|Reisepass|Kreditkarte|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

Wenn Sie VSCode als Blog-Editor verwenden, können Sie mithilfe einer regulären Suche schnell eine Volltextsuche im gesamten Blog durchführen, um potenziell preisgegebene Informationen zu prüfen.

Git-Verlauf

Der Git-Verlauf kann Informationen preisgeben. Durch ein einfaches Skript lässt sich der Commit-Verlauf eines Open-Source-Blogs schnell scannen.

Falls es Ihr eigenes Repository ist, können Sie den Verlauf wie folgt löschen. Wenn Sie den Verlauf behalten möchten, sollten Sie ihn nicht löschen.

Bitte stellen Sie sicher, dass Sie die Befehle verstehen. Sie löschen den Verlauf, seien Sie vorsichtig und sichern Sie wichtige Daten vor der Operation.

git reset --soft ${first-commit}

git push --force

Weitere Methoden zum Scannen des Repositorys

https://github.com/trufflesecurity/trufflehog

- Finden, verifizieren und analysieren von veröffentlichten Anmeldedaten

17.2kSterne1.7kForks

Weitere Möglichkeiten, einen Blog zu veröffentlichen

- GitHub Pro unterstützt die Veröffentlichung privater Repositories auf Pages, Pro kostet vier Dollar pro Monat

- Auf ein privates Repository einstellen und auf Cloudflare Pages veröffentlichen

- Repository aufteilen: ein privates Repository für gerade bearbeitete Artikel, ein öffentliches Repository für veröffentlichbare Artikel

Wenn Ihr Blog ein Kommentarsystem wie giscus verwendet, das von GitHub abhängt, benötigen Sie weiterhin ein öffentliches Repository.

Gute Gewohnheiten vs. gute Mechanismen

Wenn es um das Problem von Datenlecks im Open-Source-Blog geht, glauben viele, dass es kein Problem gibt, solange sensible Informationen nicht im Repository hochgeladen werden.

Dies ist eine unnütze Aussage, vergleichbar damit, Programmierer aufzufordern, keine Bugs zu schreiben. Es ist richtig, aber nutzlos. Auf Gewohnheiten zu vertrauen, um persönliche Daten zu schützen, ist unzuverlässig. Vertrauen Sie nicht leichtfertig den Gewohnheiten einer Person, sie kann sie jederzeit vergessen.

Beim Schreiben gibt es manchmal temporäre Formulierungen, insbesondere bei technischen Blogs von Programmierern, die kurze Skripte oft spontan schreiben, ohne stets daran zu denken, Umgebungsvariablen zu verwenden. Daher besteht immer die Möglichkeit, sensible Informationen zu hinterlassen.

Die meisten Menschen verstehen, was gute Gewohnheiten sind. Daher wird hier nicht auf gute Gewohnheiten eingegangen, sondern hauptsächlich darauf, wie Mechanismen Datenlecks verhindern können.

Zunächst einmal sollte das Repository aufgeteilt werden: ein Manuskript-Repository und ein Veröffentlichungs-Repository. Alle auf GitHub Pages veröffentlichten Artikel sind geprüft und enthalten keine Artikel im Entwurfszustand.

Sie können auch GitHub Actions verwenden, um bei jeder Übermittlung sensible Informationen zu scannen. Wenn sensible Informationen gefunden werden, wird die Übermittung verhindert. Siehe trufflehog.

Die in diesem Artikel vorgestellte reguläre Suche ist nur ein einfaches Beispiel, das nicht in irgendeinen Prozess integriert ist. Sie können sie an Ihre Bedürfnisse anpassen und in Ihre Prozesse integrieren.