Cómo evitar que el blog revele información personal

Categories:

La plataforma gratuita y de código abierto GitHub Pages es muy popular, y muchos blogs la utilizan para su publicación.

Sin embargo, su versión gratuita requiere que el repositorio sea público para permitir el acceso público. Cuando el repositorio es público, algunos artículos marcados como borradores también pueden ser accedidos desde el repositorio Git.

Aunque los artículos públicos rara vez contienen información sensible, el repositorio fuente del blog de código abierto podría filtrar información personal. A continuación se presentan algunas palabras clave comunes de filtración de información, se agradecen comentarios para ampliar la lista.

Palabras clave sensibles

| Palabra clave en chino | Palabra clave en inglés |

|---|---|

| Contraseña | password |

| Cuenta | account |

| Documento de identidad | id |

| Tarjeta bancaria | card |

| Alipay | alipay |

| Número de teléfono | phone |

| Dirección residencial | address |

| Empresa | company |

| Tarjeta de seguridad social | card |

| Licencia de conducir | driver |

| Pasaporte | passport |

| Tarjeta de crédito | credit |

| Clave | key |

| Archivo de configuración | ini |

| Credencial | credential |

| Nombre de usuario | username |

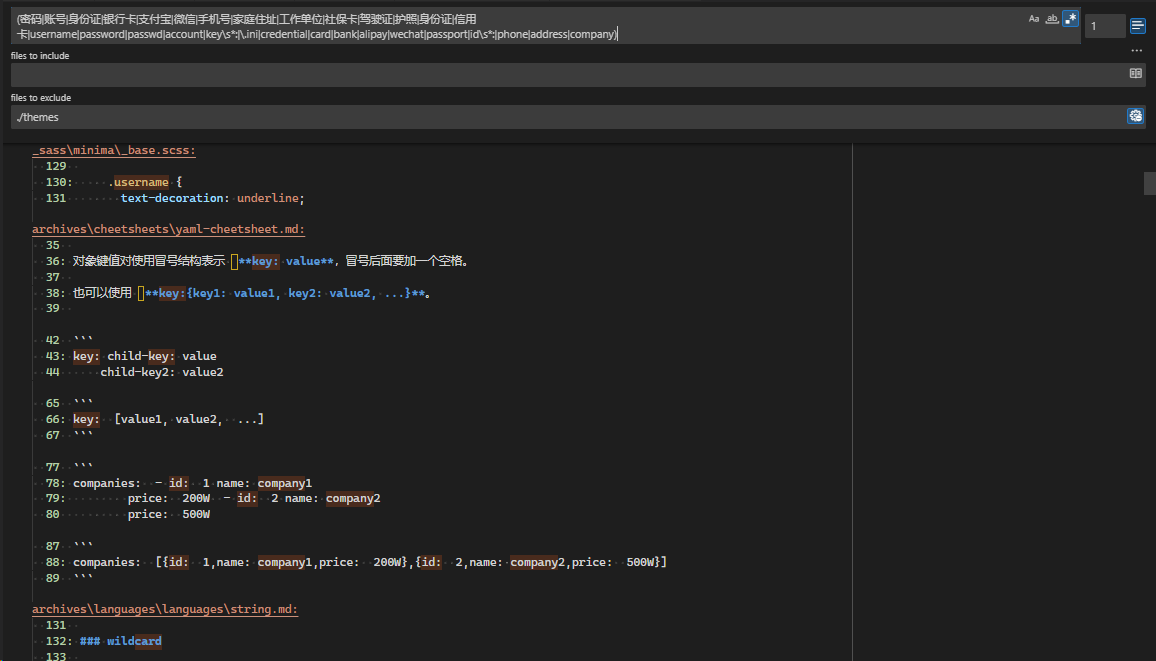

Búsqueda con expresión regular:

(contraseña|cuenta|documento de identidad|tarjeta bancaria|alipay|weChat|número de teléfono|dirección residencial|empresa|tarjeta de seguridad social|licencia de conducir|pasaporte|tarjeta de crédito|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

Si utiliza VSCode como editor de blogs, puede usar la búsqueda con expresión regular para realizar una búsqueda rápida en todo el sitio y verificar posibles ubicaciones de filtración de información.

Historial Git

El historial Git podría contener filtraciones de información, que pueden ser escaneadas mediante un script simple en el historial de commits del blog de código abierto.

Si es su propio repositorio, puede eliminar el historial mediante los siguientes métodos. Si necesita conservar la información del historial, no la elimine.

Por favor, asegúrese de comprender el significado del comando, ya que limpiará el historial. Por favor, tenga cuidado y respalde los datos importantes antes de operar.

git reset --soft ${primer-commit}

git push --force

Otros métodos de escaneo de repositorios

https://github.com/trufflesecurity/trufflehog

- Encontrar, verificar y analizar credenciales filtradas

17.2kestrellas1.7kforks

Otros métodos de publicación de blogs

- GitHub Pro permite publicar repositorios privados en Pages, Pro cuesta cuatro dólares al mes

- Configurar el repositorio como privado y publicar en Cloudflare Pages

- Dividir repositorios, uno privado para artículos en edición y otro público para artículos publicables

Si su blog utiliza un sistema de comentarios dependiente de GitHub como giscus, seguirá necesitando un repositorio público.

Buenos hábitos vs. buenos mecanismos

Al discutir el problema de filtración de información personal en blogs de código abierto, muchas personas creen que no habrá problemas mientras no se cargue información sensible al repositorio.

Esto es una frase inútil, similar a pedirle a un programador que no escriba bugs, es correcta pero inútil. Confiar en hábitos para proteger la información personal es poco confiable. No confíe fácilmente en los hábitos de una persona, pueden olvidarse en cualquier momento.

Al escribir, a veces hay frases temporales, especialmente en blogs técnicos de programadores, donde un script breve puede escribirse al instante, sin necesariamente recordar usar variables de entorno, por lo que la posibilidad de dejar información sensible siempre existe.

La mayoría de las personas entienden lo que son buenos hábitos, por lo tanto no se discutirán aquí. Principalmente se compartirá cómo evitar filtraciones de información personal mediante mecanismos.

Primero, dividir repositorios, separando el repositorio de borradores del repositorio de publicación, todos los artículos publicados en GitHub Pages han sido revisados y no contendrán artículos en estado de borrador.

Además, se puede usar GitHub Action para escanear información sensible en cada commit, y si se detecta información sensible, no se permitirá el commit. Consulte trufflehog

La expresión regular compartida en este artículo es solo un ejemplo simple, no integrado en ningún flujo de trabajo. Puede personalizarla según sus necesidades e integrarla en sus procesos.