Riesgos de seguridad potenciales en blogs abiertos: cómo proteger la información personal de fugas

Categories:

Resumen

GitHub Pages, como plataforma gratuita de alojamiento para blogs abiertos, es ampliamente popular por su conveniencia y gratuitidad. Sin embargo, su versión gratuita requiere que el repositorio sea público para proporcionar servicios de acceso público, una característica que puede provocar riesgos inesperados de filtración de información.

Aunque el contenido del artículo en sí no contenga información sensible, el repositorio de código fuente del blog podría filtrar inadvertidamente información de privacidad personal. Este artículo explora estos riesgos potenciales y proporciona soluciones prácticas.

🔍 Tipos comunes de filtración de información

Palabras chinas sensibles

Los siguientes términos chinos pueden contener información personal sensible, se recomienda verificarlos antes de enviar el código:

- Contraseña

- Cuenta

- Documento de identidad

- Tarjeta bancaria

- Alipay

- Número de teléfono móvil

- Dirección residencial

- Unidad de trabajo

- Tarjeta de seguridad social

- Licencia de conducir

- Pasaporte

- Tarjeta de crédito

Palabras clave en inglés

En entornos de inglés es necesario prestar especial atención a las siguientes palabras clave:

- username

- password

- account

- key

- ini

- credential

- card

- bank

- alipay

- passport

- id

- phone

- address

- company

Detección mediante expresiones regulares

Se puede utilizar la siguiente expresión regular para escanear información potencialmente sensible en el repositorio:

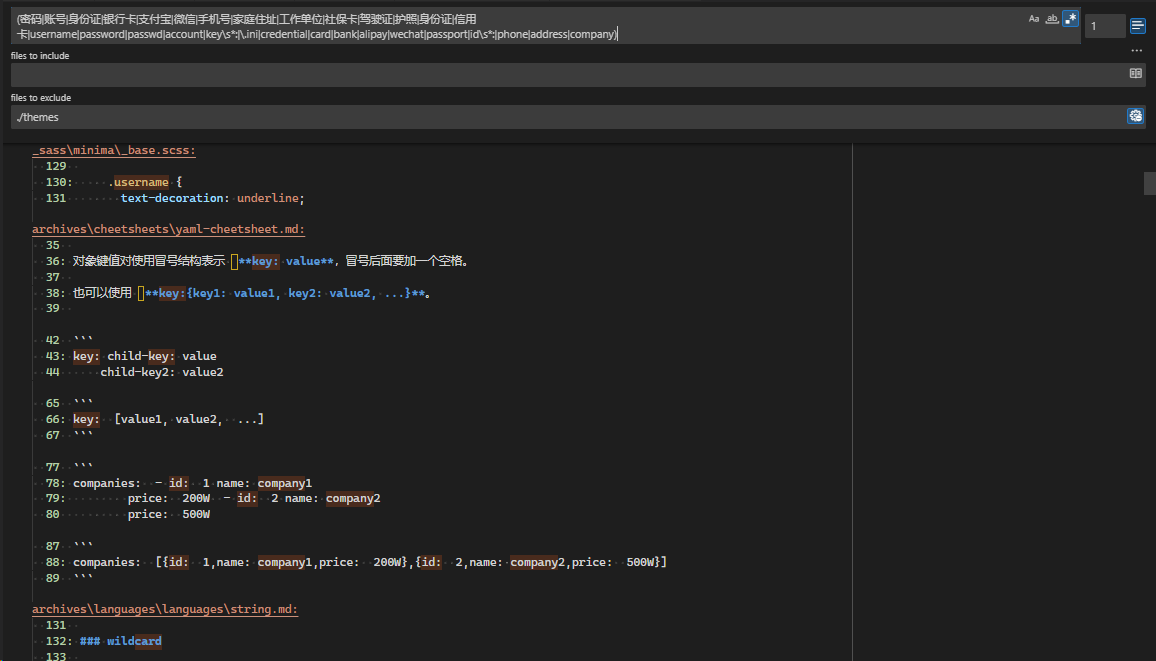

(密码|账号|身份证|银行卡|支付宝|微信|手机号|家庭住址|工作单位|社保卡|驾驶证|护照|信用卡|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

Escaneo en VSCode

Si utiliza VSCode como editor de blogs, siga estos pasos para realizar un escaneo de información sensible en todo el sitio:

- Abra VSCode

- Utilice el atajo

Ctrl+Shift+F(Windows/Linux) oCmd+Shift+F(Mac) para abrir la búsqueda global - Ingrese la expresión regular anterior en el cuadro de búsqueda

- Active el modo de expresión regular (haga clic en el icono

.*junto al cuadro de búsqueda) - Haga clic en buscar y revise la información sensible potencial en los resultados

🕰️ Filtración de información en el historial Git

El historial de versiones de Git puede contener información sensible de archivos eliminados. Aunque el código actual no contenga contenido sensible, los commits históricos aún pueden retener esta información.

Escaneo del historial Git

Es posible escanear información potencialmente filtrada en los commits históricos del blog abierto mediante un script simple.

Limpieza del historial Git

Si confirma que necesita limpiar información sensible del historial Git, puede utilizar los siguientes métodos:

⚠️ Recordatorio importante: La ejecución de las siguientes operaciones eliminará permanentemente el historial Git, por favor asegúrese de respaldar datos importantes y comprenda completamente el significado de los comandos.

# Reiniciar al primer commit (conservando los cambios en el área de trabajo)

git reset --soft ${first-commit}

# Forzar el push al repositorio remoto

git push -f

Nota: Si necesita conservar el historial de commits completo, no utilice el método anterior.

🛠️ Recomendación de herramientas de escaneo profesional

Además de la verificación manual, también puede usar herramientas profesionales para un escaneo más completo:

TruffleHog

TruffleHog es una herramienta poderosa para descubrir, validar y analizar credenciales filtradas.

Características:

- Estrellas GitHub: 17.2k

- Forks: 1.7k

- Soporta múltiples modos de escaneo

- Puede detectar información sensible profundamente anidada

🔒 Alternativas de publicación de blogs seguras

Si está preocupado por los riesgos de seguridad que conlleva un repositorio público, considere las siguientes alternativas:

1. Uso de GitHub Pro

- GitHub Pro permite publicar repositorios privados en Pages

- Costo: aproximadamente 4 dólares mensuales

- Ventaja: mantiene el código fuente privado mientras disfruta de la conveniencia de GitHub Pages

2. Uso de Cloudflare Pages

- Configure el repositorio como privado

- Despliegue mediante Cloudflare Pages

- Ventaja: completamente gratuito, soporta repositorios privados

3. Estrategia de doble repositorio

- Repositorio privado: almacena artículos en edición y borradores

- Repositorio público: almacena solo artículos publicados finalmente

- Ventaja: protege al máximo borradores y contenido no publicado

- Nota: si utiliza sistemas de comentarios dependientes de GitHub como

giscus, aún necesita un repositorio público

📝 Recomendaciones de mejores prácticas

- Revisión regular: utilice herramientas de escaneo regularmente para verificar información sensible en el repositorio

- Verificación previa al commit: revise si contiene información sensible antes de cada commit

- Uso de .gitignore: configure correctamente el archivo

.gitignorepara excluir archivos sensibles - Variables de entorno: almacene configuraciones sensibles en variables de entorno en lugar del repositorio de código

- Gestión de borradores: considere usar un sistema de gestión de borradores especializado para evitar que los borradores se envíen accidentalmente

🎯 Resumen

Los blogs abiertos, aunque convenientes, presentan ciertos riesgos de filtración de información. Mediante el uso de herramientas y métodos adecuados, podemos reducir eficazmente estos riesgos. Elegir la plataforma y estrategia de publicación adecuadas nos permite disfrutar de la conveniencia del código abierto mientras protegemos la seguridad de nuestra privacidad personal.

Recuerde, la seguridad de la información es un proceso continuo que requiere nuestra constante vigilancia.