Evitare la divulgazione di informazioni personali nei blog

Categories:

La piattaforma open source gratuita GitHub Pages è piuttosto popolare, e molti blog vengono pubblicati utilizzando GitHub Pages.

Tuttavia, la versione gratuita richiede che il repository sia pubblico per consentire l’accesso pubblico. Quando il repository è reso pubblico, alcuni articoli contrassegnati come bozze possono essere accessibili anche dal repository Git.

Sebbene gli articoli pubblici contengano raramente informazioni sensibili, il codice sorgente del blog open source potrebbe divulgare informazioni personali. Di seguito sono riportati alcuni termini comuni di divulgazione di informazioni, si invitano commenti e integrazioni.

Parole sensibili

| Parola chiave cinese | Parola chiave inglese |

|---|---|

| Password | password |

| Account | account |

| Carta d’identità | id |

| Carta bancaria | card |

| Alipay | alipay |

| Numero di telefono | phone |

| Indirizzo domestico | address |

| Luogo di lavoro | company |

| Carta della previdenza sociale | card |

| Patente di guida | driver |

| Passaporto | passport |

| Carta di credito | credit |

| Chiave | key |

| File di configurazione | ini |

| Credenziali | credential |

| Nome utente | username |

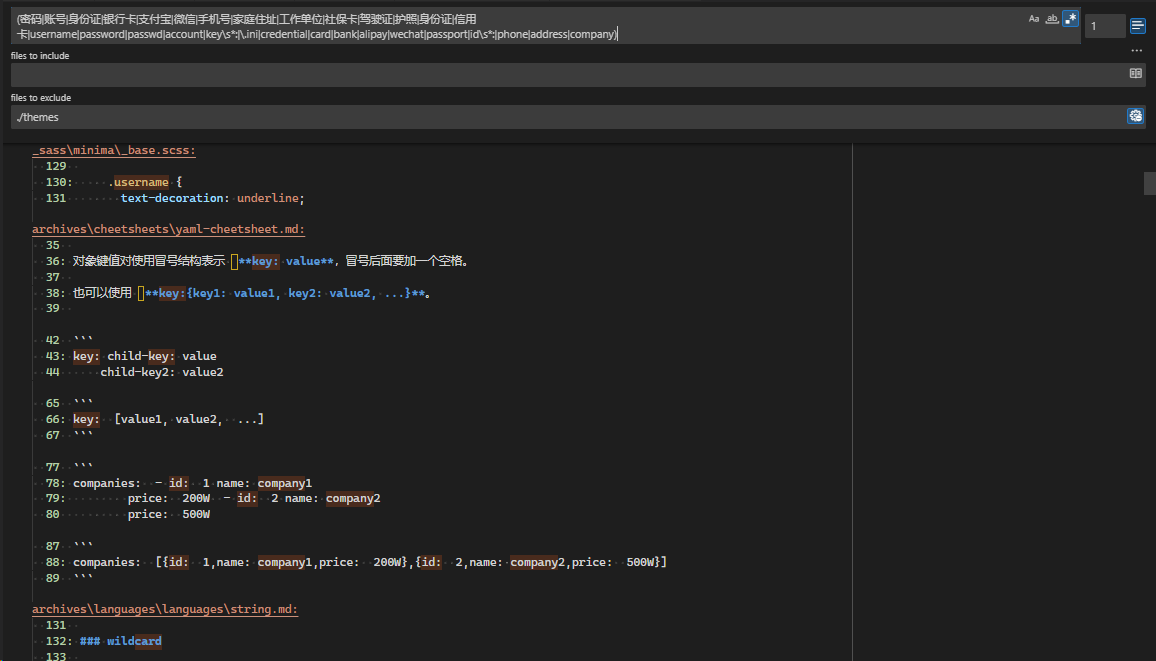

Ricerca con espressione regolare:

(password|account|id|card|alipay|wechat|phone|address|company|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

Se si utilizza VSCode come editor di blog, è possibile utilizzare la ricerca con espressione regolare per eseguire rapidamente una ricerca completa del sito e verificare le posizioni in cui potrebbero verificarsi fughe di informazioni.

Cronologia Git

La cronologia Git potrebbe contenere fughe di informazioni; è possibile analizzare la cronologia dei commit del blog open source tramite uno script semplice.

Se si tratta del proprio repository, è possibile eliminare la cronologia con i seguenti metodi. Se è necessario conservare la cronologia, non procedere all’eliminazione.

Assicurarsi di comprendere il significato del comando; eliminerà la cronologia. Si prega di procedere con cautela e di eseguire il backup dei dati importanti prima dell’operazione.

git reset --soft ${first-commit}

git push --force

Altri metodi di scansione del repository

https://github.com/trufflesecurity/trufflehog

- Trova, verifica e analizza credenziali trapelate

17.2kstelle1.7kfork

Altri modi di pubblicare un blog

- Github Pro supporta la pubblicazione di repository privati su Pages, Pro costa quattro dollari al mese

- Impostare come repository privato, pubblicare su Cloudflare Pages

- Repository separati, un repository privato per gli articoli in fase di editing, un repository pubblico per gli articoli pronti per la pubblicazione

Se il tuo blog utilizza un sistema di commenti come giscus che dipende da github, avrai comunque bisogno di un repository pubblico.

Buone abitudini vs buoni meccanismi

Nella discussione sulla divulgazione di informazioni personali nei blog open source, molte persone ritengono che, fintanto che non si caricano informazioni sensibili nel repository, non ci saranno problemi.

Questa è una frase inutile, simile al chiedere ai programmatori di non scrivere bug; corretta ma inutile. Proteggere le informazioni personali affidandosi solo alle abitudini è poco affidabile. Non credere facilmente alle abitudini di una persona, potrebbe dimenticarsene in qualsiasi momento.

A volte la scrittura può includere frasi temporanee, specialmente nei blog tecnici dei programmatori, dove potrebbero essere scritti script brevi senza pensarci troppo, e quindi esiste sempre la possibilità di lasciare informazioni sensibili.

La maggior parte delle persone capisce cosa siano buone abitudini, quindi non discuterò di buone abitudini, ma condividerò principalmente come evitare la divulgazione di informazioni personali attraverso meccanismi.

In primo luogo, la separazione dei repository: repository delle bozze e repository di pubblicazione separati, tutti gli articoli pubblicati su Github Pages sono stati revisionati e non ci saranno articoli in stato draft che trapelano.

È anche possibile utilizzare Github Action per analizzare le informazioni sensibili ad ogni commit; se vengono trovate informazioni sensibili, il commit non è consentito. Si veda trufflehog

L’espressione regolare condivisa in questo articolo è solo un semplice esempio, non è integrata in alcun flusso. Puoi personalizzare ulteriormente in base alle tue esigenze e integrarla nel flusso di lavoro.