Açık Kaynak Blogların Potansiyel Güvenlik Riskleri: Kişisel Bilgilerin Sızmasını Nasıl Önleriz

Categories:

Genel Bakış

GitHub Pages, ücretsiz bir açık kaynak blog barındırma platformu olarak, kullanım kolaylığı ve ücretsiz olması sayesinde büyük popülerlik kazanmıştır. Ancak, ücretsiz sürümünün depoyu genel erişime açık tutmak zorunda olması, beklenmedik bilgi sızma risklerine yol açabilir.

Makale içeriği hassas bilgiler içermese bile kaynak kod deposu kişisel gizlilik bilgilerini farkında olmadan sızdırabilir. Bu makalede bu potansiyel riskler ele alınacak ve pratik çözümler sunulacaktır.

🔍 Yaygın Bilgi Sızma Türleri

Çince Hassas Kelimeler

Aşağıdaki Çince kelimeler hassas kişisel bilgiler içerebilir, kodu göndermeden önce kontrol edilmesi önerilir:

- 密码 (Şifre)

- 账号 (Hesap)

- 身份证 (Kimlik Kartı)

- 银行卡 (Banka Kartı)

- 支付宝 (Alipay)

- 微信 (WeChat)

- 手机号 (Telefon Numarası)

- 家庭住址 (Ev Adresi)

- 工作单位 (İş Yeri)

- 社保卡 (Sosyal Güvenlik Kartı)

- 驾驶证 (Ehliyet)

- 护照 (Pasaport)

- 信用卡 (Kredi Kartı)

İngilizce Anahtar Kelimeler

İngilizce ortamda özellikle aşağıdaki anahtar kelimelere dikkat edilmelidir:

- username

- password

- account

- key

- ini

- credential

- card

- bank

- alipay

- passport

- id

- phone

- address

- company

Regex ile Tespit

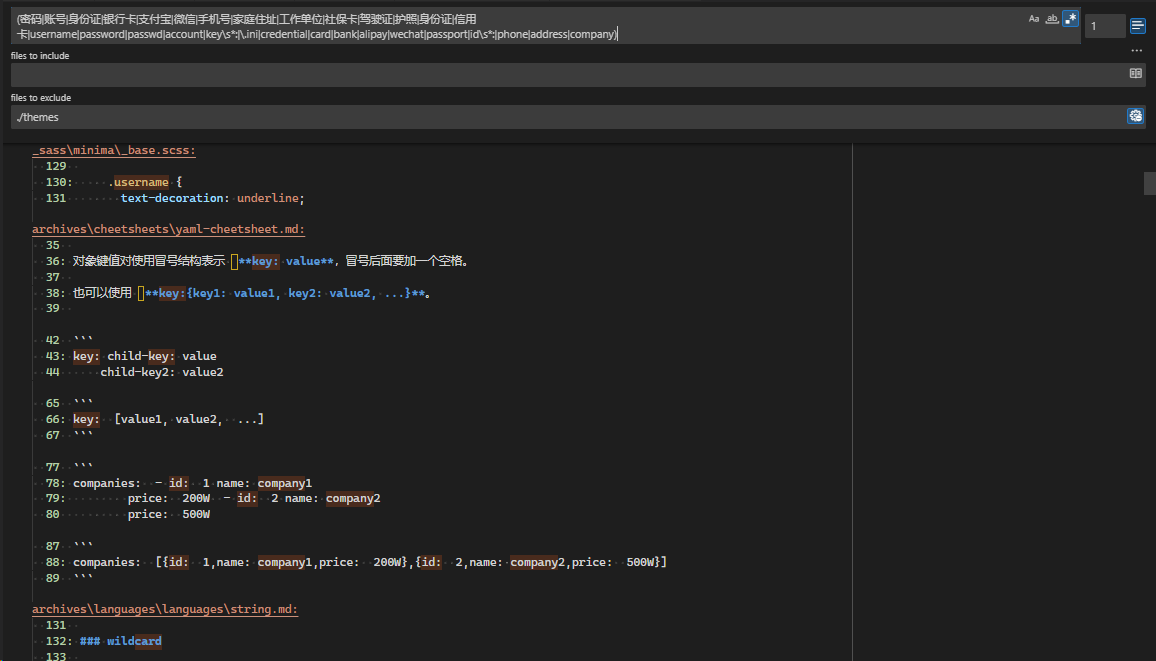

Depodaki potansiyel hassas bilgileri taramak için aşağıdaki regex ifadesi kullanılabilir:

(密码|账号|身份证|银行卡|支付宝|微信|手机号|家庭住址|工作单位|社保卡|驾驶证|护照|信用卡|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

VSCode’da Tarama Yapmak

Blog editörünüz olarak VSCode kullanıyorsanız, tüm sitedeki hassas bilgileri taramak için aşağıdaki adımları izleyebilirsiniz:

- VSCode’u açın

Ctrl+Shift+F(Windows/Linux) veyaCmd+Shift+F(Mac) kısayolunu kullanarak genel aramayı açın- Arama kutusuna yukarıdaki regex ifadesini girin

- Regex modunu etkinleştirin (arama kutusunun yanındaki

.*simgesine tıklayın) - Ara butonuna tıklayıp sonuçlardaki potansiyel hassas bilgileri kontrol edin

🕰️ Git Geçmişindeki Bilgi Sızması

Git’in sürüm geçmişi kayıtları, silinen dosyaların hassas bilgilerini içerebilir. Şu anki kodda hassas içerik olmasa bile, geçmiş commitlerde bu bilgiler hâlâ kalabilir.

Git Geçmişini Taramak

Açık kaynak blogunuzun geçmiş commit bilgilerini kontrol ederek bilgi sızmasını tespit etmek için basit bir script kullanılabilir.

Git Geçmişini Temizlemek

Git geçmişindeki hassas bilgileri temizlemeniz gerektiğine karar verdiyseniz aşağıdaki yöntemi kullanabilirsiniz:

⚠️ Önemli Uyarı: Aşağıdaki işlemleri çalıştırmak Git geçmişini kalıcı olarak silecektir. Lütfen önemli verileri yedekleyin ve komutların anlamını tam olarak anladığınızdan emin olun.

# İlk commite soft reset (çalışma alanı değişikliklerini korur)

git reset --soft ${first-commit}

# Uzak depoya zorla gönder

git push -f

Not: Tam commit geçmişini korumak istiyorsanız, yukarıdaki yöntemi kullanmayın.

🛠️ Profesyonel Tarama Araçları Önerileri

Manuel kontrolün yanı sıra, daha kapsamlı tarama yapmak için profesyonel araçlar da kullanılabilir:

TruffleHog

TruffleHog, sızan kimlik bilgilerini bulmak, doğrulamak ve analiz etmek için güçlü bir araçtır.

Özellikleri:

- GitHub Star sayısı: 17.2k

- Fork sayısı: 1.7k

- Çoklu tarama modu desteği

- Derin iç içe geçmiş hassas bilgileri tespit edebilme

🔒 Güvenli Blog Yayınlama Alternatifleri

Açık deponun getirdiği güvenlik risklerinden endişeleniyorsanız aşağıdaki alternatifleri değerlendirebilirsiniz:

1. GitHub Pro Kullanmak

- GitHub Pro, özel depoyu Pages’e yayınlamayı destekler

- Ücret: ayda yaklaşık 4 USD

- Avantaj: Kaynak kodun mahremiyetini korurken GitHub Pages’in kolaylıklarından faydalanmak

2. Cloudflare Pages Kullanmak

- Depoyu özel olarak ayarlayın

- Cloudflare Pages üzerinden dağıtın

- Avantaj: Tamamen ücretsiz, özel depo desteği

3. Çift Depo Stratejisi

- Özel Depo: Düzenlenmekte olan makaleler ve taslaklar için

- Açık Depo: Yalnızca yayınlanan makaleler için

- Avantaj: Taslak ve yayınlanmamış içeriği en üst düzeyde korumak

- Not:

giscusgibi GitHub bağımlı yorum sistemlerini kullanıyorsanız yine de açık bir depoya ihtiyacınız olur

📝 En İyi Uygulama Önerileri

- Düzenli İnceleme: Depodaki hassas bilgileri taramak için periyodik olarak tarama araçları kullanın

- Commit Öncesi Kontrol: Her commit’ten önce hassas bilgi içerip içermediğini kontrol edin

- .gitignore Kullanımı: Hassas dosyaları dışlamak için

.gitignoredosyasını doğru yapılandırın - Ortam Değişkenleri: Hassas yapılandırmaları kod deposunda değil ortam değişkenlerinde saklayın

- Taslak Yönetimi: Taslakların yanlışlıkla commit edilmesini önlemek için özel taslak yönetim sistemleri düşünün

🎯 Özet

Açık kaynak bloglar kolay olsa da bilgi sızma riskleri taşıyabilir. Uygun araçlar ve yöntemler kullanarak bu riskleri etkili bir şekilde azaltabiliriz. Uygun bir yayın platformu ve strateji seçerek, açık kaynak kolaylıklarından faydalanırken kişisel gizliliği koruyabiliriz.

Unutmayın, bilgi güvenliği sürekli bir süreçtir ve sürekli dikkat gerektirir.