Metodo di un produttore per evitare il blocco DNS

Categories:

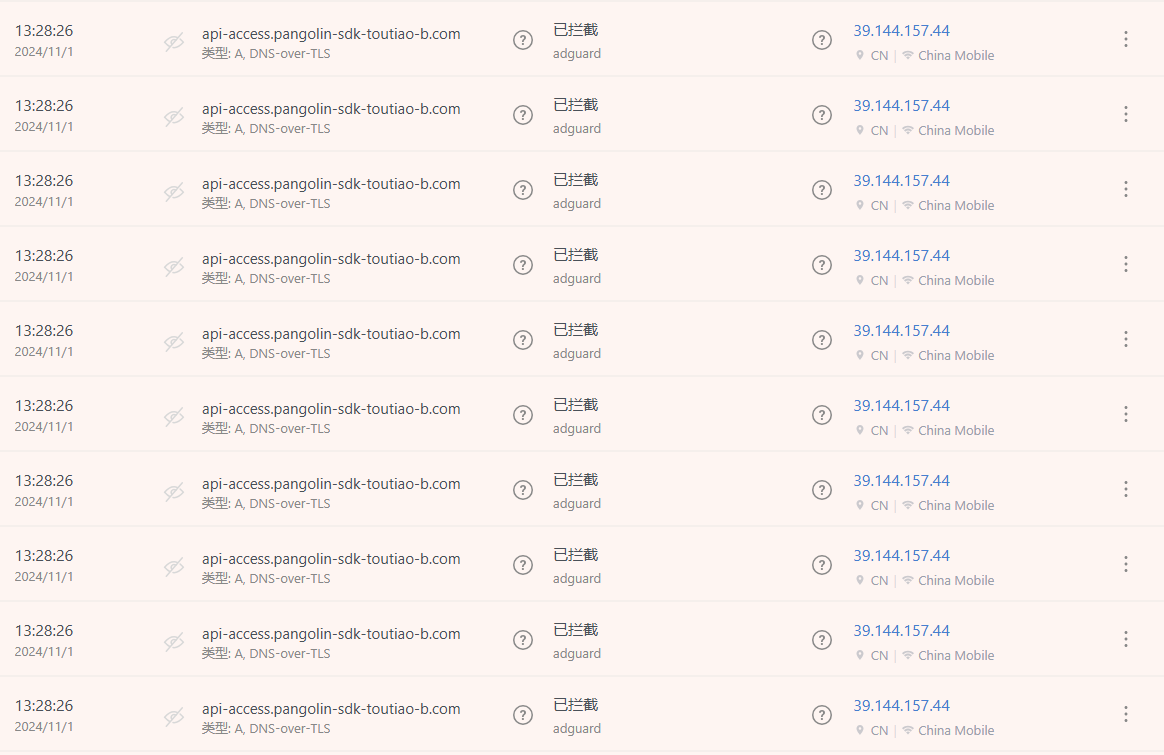

Recentemente ho notato che i servizi DNS pubblici hanno un comportamento anomalo di accesso IP, con decine di richieste ripetute allo stesso dominio al secondo, completamente in contrasto con il protocollo DNS e ignorando il valore del Time To Live (TTL) globale.

Inizialmente pensavo che questo IP fosse di un attaccante, ma dopo aver osservato il traffico, ho scoperto che principalmente un’app di un certo produttore stava richiedendo DNS in modo frenetico. Il backend ha impostato TTL=10, indicando che la vita del valore restituito della query DNS ricevuta è di 10 secondi; entro questi 10 secondi, il richiedente dovrebbe utilizzare questo valore restituito invece di richiedere nuovamente il server DNS. Tuttavia, l’app effettua decine di richieste identiche al secondo, dimostrando che l’app non gestisce correttamente il valore TTL secondo il protocollo DNS. Nelle statistiche di blocco delle richieste sul backend, oltre il 90% delle richieste sono per questo dominio.

È possibile che il produttore sappia che esistono metodi di blocco DNS e abbia adottato un approccio in cui, se non gli permetti di accedere, fa sì che l’app dell’utente attacchi direttamente il tuo server DNS con un attacco DoS. Poiché il backend ha anche impostato un limite di 20 richieste al secondo, questo comportamento impulsivo influisce anche sulle altre normali query DNS degli utenti, influenzando l’uso normale di altre app.

Quando gli operatori vedono un comportamento così folle da un singolo IP che richiede ripetutamente lo stesso dominio, sono costretti ad accettarlo anche se non vorrebbero.