오픈소스 블로그의 잠재적 보안 위험: 개인정보 유출 방어 방법

Categories:

개요

GitHub Pages는 무료 오픈소스 블로그 호스팅 플랫폼으로서 편리성과 무료 특성 덕분에 널리 사용되고 있습니다. 그러나 무료 버전은 공개 액세스 서비스를 제공하기 위해 저장소가 반드시 공개되어야 한다는 점에서 예상치 못한 정보 유출 위험이 있을 수 있습니다.

글 내용 자체에 민감한 정보가 포함되어 있지 않더라도 블로그의 소스 코드 저장소가 실수로 개인 프라이버시 정보를 유출할 수 있습니다. 본 글에서는 이러한 잠재적 위험을 살펴보고 실용적인 해결책을 제공합니다.

🔍 흔한 정보 유출 유형

중국어 민감어

다음 중국어 단어들은 민감한 개인 정보를 포함할 수 있으므로 코드 제출 전 확인하는 것을 권장합니다:

- 비밀번호

- 계정

- 신분증

- 은행카드

- 알리페이

- 위챗

- 휴대폰 번호

- 가정 주소

- 직장

- 사회보장카드

- 운전면허증

- 여권

- 신용카드

영문 키워드

영문 환경에서 특히 주의해야 할 키워드:

- username

- password

- account

- key

- ini

- credential

- card

- bank

- alipay

- passport

- id

- phone

- address

- company

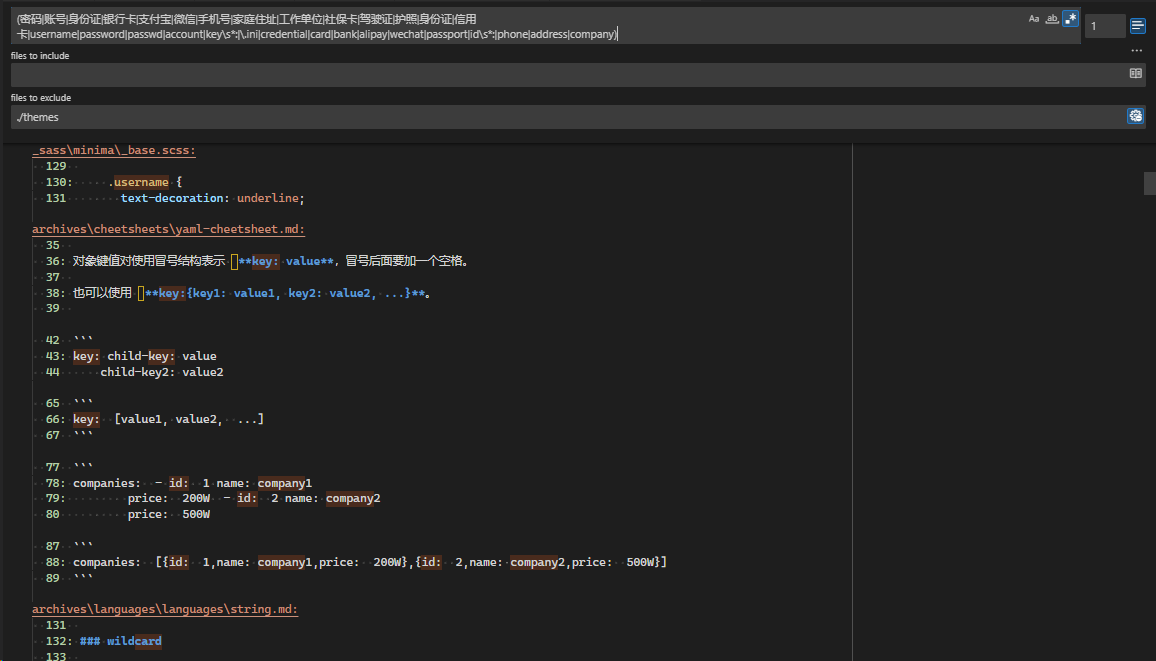

정규식을 이용한 검사

저장소의 잠재적 민감 정보를 스캔하는 데 다음 정규식을 사용할 수 있습니다:

(비밀번호|계정|신분증|은행카드|알리페이|위챗|휴대폰 번호|가정 주소|직장|사회보장카드|운전면허증|여권|신용카드|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

VSCode에서 스캔하기

VSCode를 블로그 편집기로 사용하는 경우, 전체 사이트의 민감 정보를 스캔하는 단계는 다음과 같습니다:

- VSCode 열기

Ctrl+Shift+F(Windows/Linux) 또는Cmd+Shift+F(Mac) 단축키로 전역 검색 열기- 검색창에 위 정규식 입력

- 정규식 모드 활성화(

.*아이콘 클릭) - 검색 클릭 후 결과에서 잠재적 민감 정보 확인

🕰️ Git 기록 속 정보 유출

Git의 버전 기록은 삭제된 파일의 민감 정보를 포함할 수 있습니다. 현재 코드에 민감 내용이 없더라도 과거 커밋에 이러한 정보가 남아 있을 수 있습니다.

Git 기록 스캔

간단한 스크립트로 오픈소스 블로그의 과거 커밋 정보를 스캔해 정보 유출 여부를 확인할 수 있습니다.

Git 기록 정리

Git 기록의 민감 정보를 정리해야 한다면 다음 방법을 사용할 수 있습니다:

⚠️ 중요한 안내: 다음 작업을 수행하면 Git 기록이 영구 삭제됩니다. 반드시 중요한 데이터를 백업하고 명령어의 의미를 완전히 이해한 후 진행하세요.

# 첫 커밋으로 리셋(작업 폴더 변경사항 유지)

git reset --soft ${first-commit}

# 강제로 원격 저장소에 푸시

git push -f

주의: 완전한 커밋 기록을 보존해야 한다면 위 방법을 사용하지 마세요.

🛠️ 전문 스캔 툴 추천

수동 검사 외에 보다 포괄적인 스캔을 위해 전문 툴을 사용할 수 있습니다:

TruffleHog

TruffleHog는 유출된 인증 정보를 발견, 검증, 분석하는 강력한 툴입니다.

특징:

- GitHub 스타 수: 17.2k

- Fork 수: 1.7k

- 다양한 스캔 모드 지원

- 깊이 중첩된 민감 정보 탐지 가능

🔒 안전한 블로그 배포 대안

공개 저장소의 보안 위험이 걱정된다면 다음 대안을 고려할 수 있습니다:

1. GitHub Pro 사용

- GitHub Pro는 비공개 저장소를 Pages로 배포할 수 있음

- 비용: 월 약 4달러

- 장점: 소스 코드 비밀성을 유지하면서 GitHub Pages의 편리함을 누림

2. Cloudflare Pages 사용

- 저장소를 비공개로 설정

- Cloudflare Pages로 배포

- 장점: 완전 무료, 비공개 저장소 지원

3. 이중 저장소 전략

- 비공개 저장소: 작성 중인 글과 초안 보관

- 공개 저장소: 최종 게시된 글만 보관

- 장점: 초안과 미발표 내용을 최대한 보호

- 주의:

giscus등 GitHub 의존 댓글 시스템을 사용한다면 여전히 공개 저장소가 필요

📝 모범 사례 권고

- 정기 검토: 정기적으로 스캔 툴로 저장소의 민감 정보를 점검

- 커밋 전 검사: 매 커밋 전 민감 정보 포함 여부 확인

- .gitignore 활용: 올바르게

.gitignore파일을 구성해 민감 파일 제외 - 환경 변수: 민감 설정을 코드 저장소가 아닌 환경 변수에 저장

- 초안 관리: 전용 초안 관리 시스템을 고려해 실수로 초안이 커밋되는 것을 방지

🎯 요약

오픈소스 블로그는 편리하지만 정보 유출 위험이确实 있습니다. 적절한 툴과 방법을 사용하면 이러한 위험을 효과적으로 낮출 수 있습니다. 맞춤형 배포 플랫폼과 전략을 선택하면 오픈소스의 편리함을 누리면서 개인 프라이버시 보안을 지킬 수 있습니다.

정보 보안은 지속적인 과정이며, 항상 경계를 늦추지 않아야 한다는 점을 기억하세요.