Методы одного производителя по предотвращению перехвата DNS

Categories:

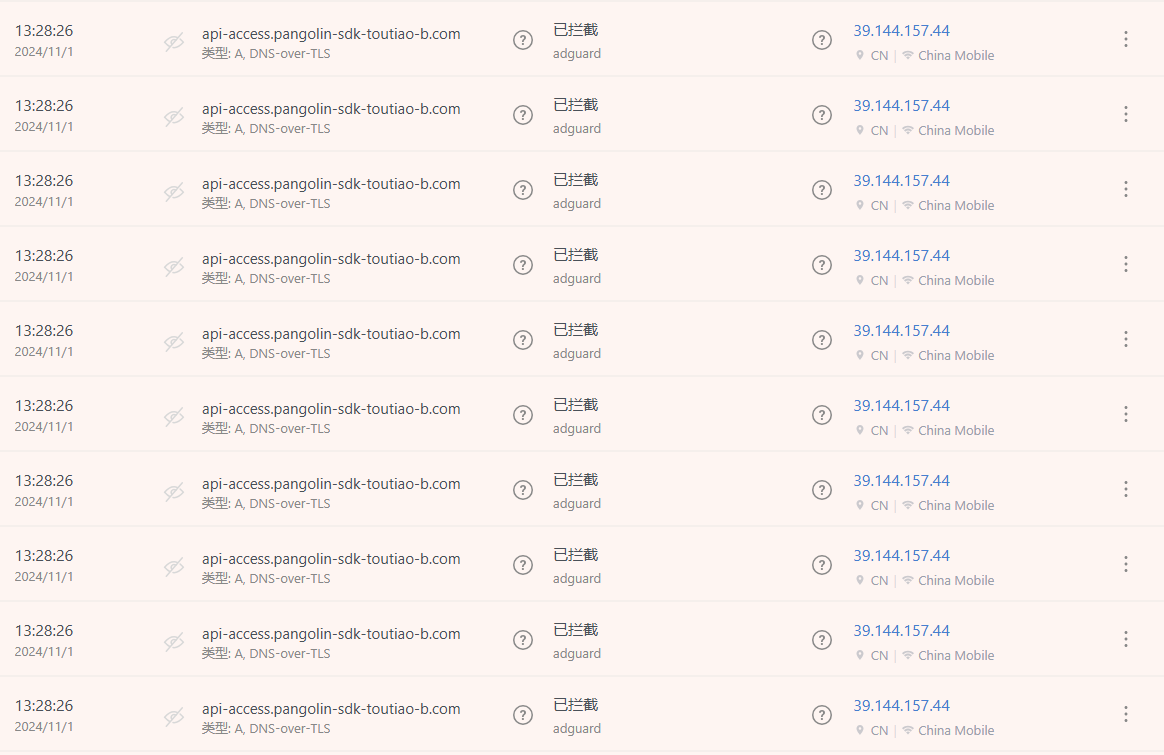

Недавно я обнаружил аномное поведение IP-адресов в общедоступной DNS-службе, когда один и тот же домен запрашивается десятки раз в секунду, совершенно не соблюдая протокол DNS и не учитывая глобальное время жизни (TTL).

Первоначально я подумал, что этот IP-адрес принадлежит злоумышленнику, но, наблюдая за трафиком, обнаружил, что в основном приложение одного из производителей безумно запрашивает DNS. На сервере установлено TTL=10, что означает, что время жизни возвращаемого значения DNS-запроса составляет 10 секунд, в течение которых запрашивающий должен использовать это возвращаемое значение, а не повторно запрашивать DNS-сервер. Однако это приложение делает десятки одинаковых запросов в секунду, что указывает на то, что приложение не обрабатывает значение TTL в соответствии с протоколом DNS. В статистике перехвата запросов на сервере более 90% запросов - это запросы этого домена.

Возможно, производитель знает о методах перехвата DNS и принял меру, при которой, если вы не позволяете мне доступ, я заставлю приложение пользователя напрямую атаковать ваш DNS-сервер. Поскольку на сервере также установлено ограничение на 20 резких запросов в секунду, такое безрассудное поведение одновременно повлияет на другие нормальные DNS-запросы пользователя, влияя на нормальное использование других приложений.

Оператор увидев такое безумное поведение одного IP-адреса, запрашивающего один и тот же домен, вынужден пропустить запросы.