Méthode d'un fournisseur pour éviter le blocage DNS

Categories:

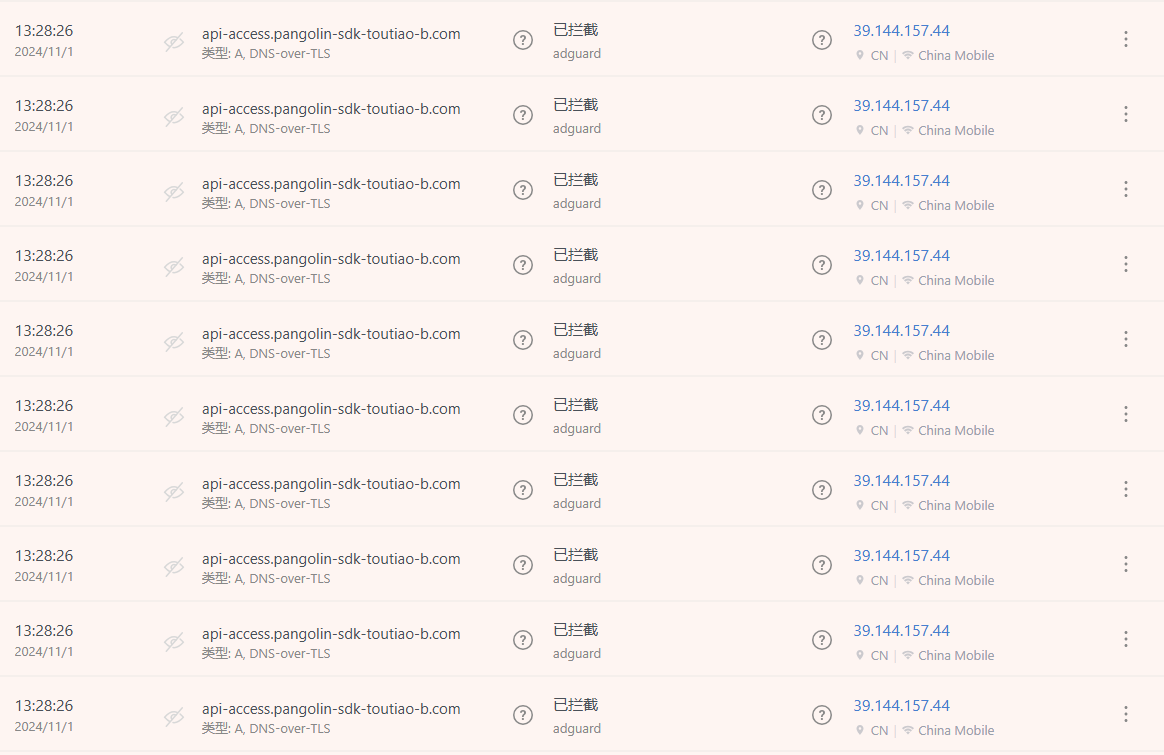

Récemment, j’ai remarqué un comportement anormal d’interrogation DNS provenant d’un service DNS public, avec des requêtes répétées d’un même nom de domaine des dizaines de fois par seconde, sans respecter le protocole DNS ni la valeur du Time To Live (TTL) global.

Au départ, j’ai cru que cette adresse IP appartenait à un attaquant. Après observation du trafic, j’ai découvert que c’était principalement une application d’un certain fournisseur qui lançait frénétiquement des requêtes DNS. Le backend a défini un TTL=10, indiquant que la durée de vie de la réponse à une requête DNS est de 10 secondes, durant lesquelles le demandeur devrait utiliser cette réponse au lieu de relancer une requête au serveur DNS. Cependant, cette application envoie des dizaines de requêtes identiques par seconde, ce qui montre qu’elle ne gère pas correctement la valeur TTL conformément au protocole DNS. Dans les statistiques de blocage des requêtes backend, plus de 90 % des requêtes proviennent de ce domaine.

Il est probable que ce fournisseur, conscient de l’existence de techniques de blocage DNS, ait adopté une stratégie du type « si tu ne me laisses pas accéder, je fais en sorte que ton application DoS ton serveur DNS ». Étant donné que le backend limite simultanément les demandes à 20 requêtes par seconde, ce comportement imprudent affecte également les autres requêtes DNS normales des utilisateurs, impactant le fonctionnement normal d’autres applications.

Face à un tel comportement frénétique d’une seule adresse IP lançant des requêtes répétées sur un même nom de domaine, même un administrateur système réticent à autoriser ces requêtes finit par devoir les laisser passer.