Método de um fornecedor para evitar a interceptação DNS

Categories:

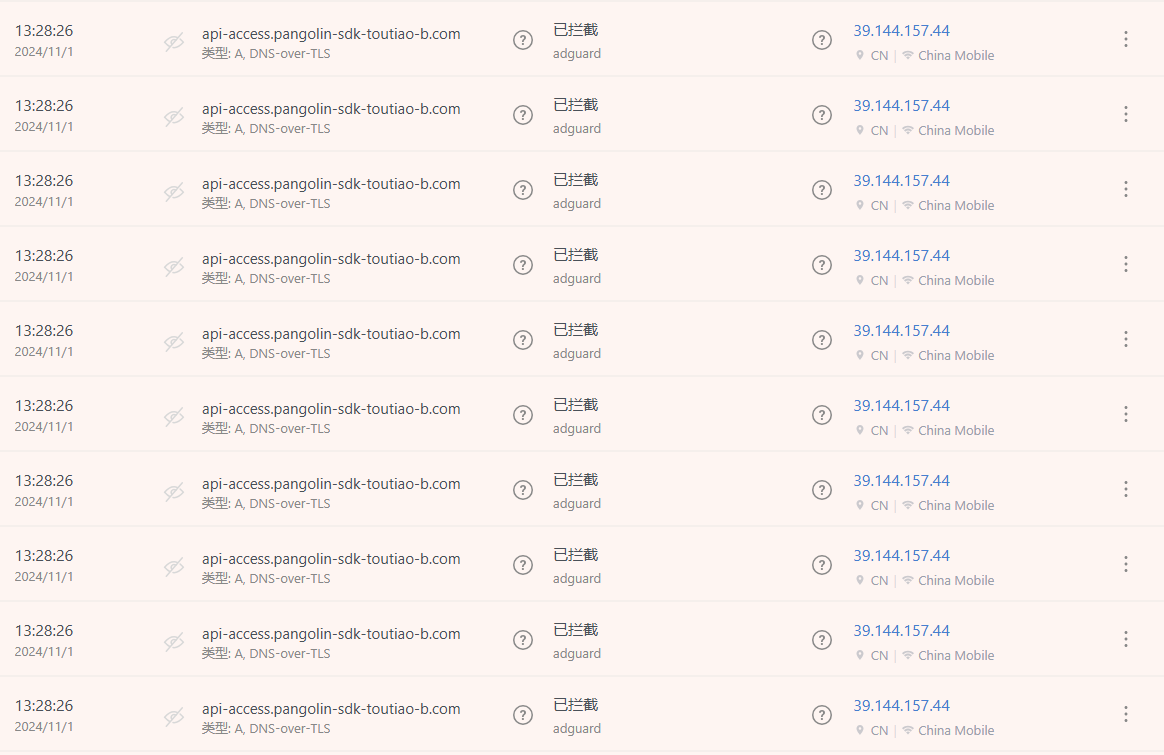

Recentemente descobri que o serviço público DNS tem comportamento de acesso IP anormal, solicitando repetidamente o mesmo domínio dezenas de vezes por segundo, totalmente desobedecendo o protocolo DNS e ignorando o valor do Tempo de Vida (TTL) global.

Inicialmente pensei que esse IP era de um atacante. Após observar o tráfego, descobri que principalmente o aplicativo de um fornecedor estava solicitando DNS freneticamente. O back-end configurou TTL=10, indicando que o tempo de vida do valor de retorno da consulta DNS recebida é de 10 segundos. Nesses 10 segundos, o solicitante deveria usar esse valor de retorno em vez de solicitar novamente o servidor DNS. No entanto, o aplicativo faz dezenas de solicitações idênticas por segundo, indicando que o aplicativo não trata corretamente o valor TTL de acordo com o protocolo DNS. Nas estatísticas de interceptação de solicitações no back-end, mais de 90% das solicitações são desse domínio.

Possivelmente, o fornecedor sabe que existem métodos de interceptação DNS e adotou a estratégia de fazer o aplicativo do usuário atacar diretamente seu servidor DNS com DoS caso não permitam o acesso. Como o back-end também limita a 20 solicitações por segundo, esse comportamento imprudente também afeta outras consultas DNS normais dos usuários, impactando o uso normal de outros aplicativos.

Ao ver esse comportamento de um único IP solicitando freneticamente o mesmo domínio, a equipe de operações e manutenção não tem escolha senão liberar o acesso, mesmo que não queiram.