某廠商防止DNS攔截的辦法

Categories:

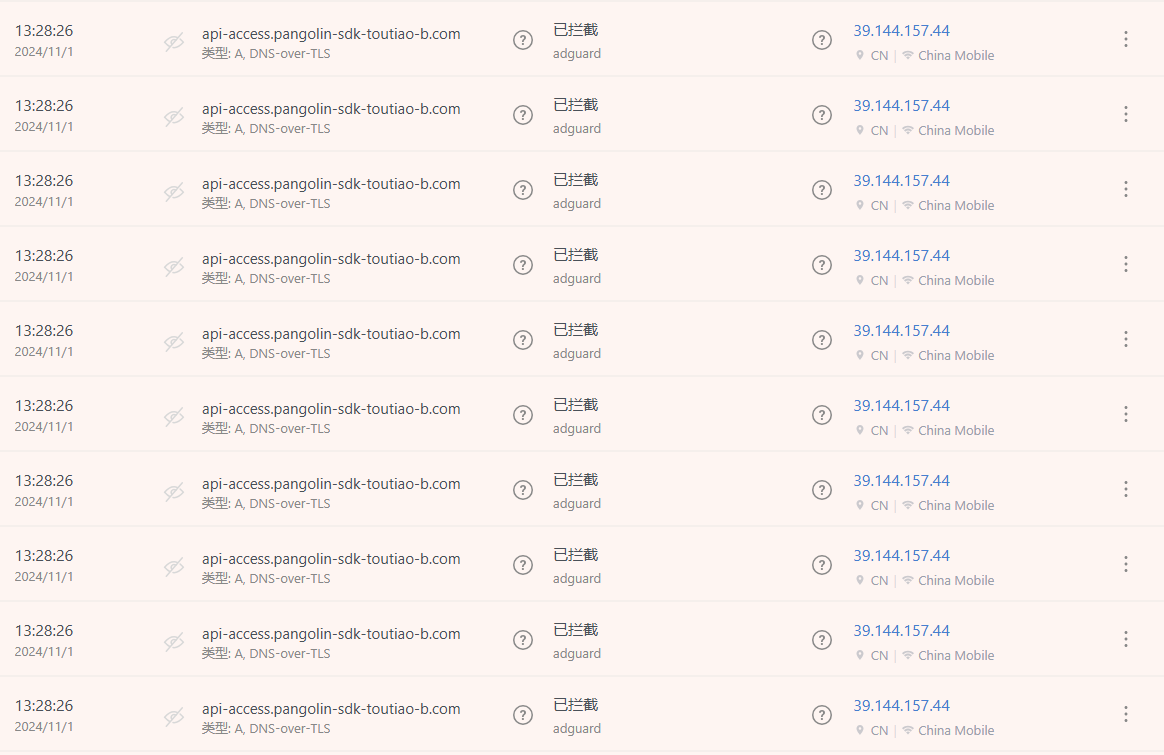

近日發覺 DNS 公共服務有 IP 有異常訪問行為, 每秒數十次重複的請求一個域名, 完全不遵循 DNS 協議, 不理會全域生存時間 (TTL)值.

開始時以為該 IP 是攻擊者, 觀察流量後發現, 主要是某廠商的 App 在瘋狂請求 DNS. 後端設置的TTL=10表示接收到的 DNS 查詢返回值生命週期為 10 秒, 這 10 秒內請求者都應該使用這個返回值, 而不是再次請求 DNS 伺服器. 但該 App 每秒數十個相同請求, 說明該 App 沒有按照 DNS 協議正確處理 TTL 值. 後台攔截請求統計裡, 有 90%以上的請求都是該域名的請求.

可能該廠商知道有 DNS 攔截的手段, 採取了你不讓我訪問, 我就讓用戶 App 直接 DoS 攻擊你的 DNS 伺服器的方式. 由於後端同時設置了每秒只允許 20 次突發請求, 該莽撞行為同時會影響到用戶的其它正常 DNS 查詢, 影響其它 App 的正常使用.

運維看到這樣單 IP 瘋狂請求同一域名的行為, 不想放行也得放行了.