Voorkom dat je blog persoonlijke informatie lekt

Categories:

Het populaire gratis open-source platform GitHub Pages wordt vaak gebruikt, en veel blogs worden gepubliceerd via GitHub Pages.

Maar de gratis versie vereist een openbare repository om openbare toegang toe te staan. Zodra de repository openbaar is, zijn ook artikelen die als concept zijn gemarkeerd toegankelijk via de Git-repository.

Hoewel openbare artikelen zelden gevoelige informatie bevatten, kan de bronrepository van een open-source blog persoonlijke gegevens lekken. Hieronder staan enkele veelvoorkomende trefwoorden voor informatielekken, voel je vrij om commentaar te geven en aan te vullen.

Gevoelige trefwoorden

| Chinese trefwoorden | Engelse trefwoorden |

|---|---|

| Wachtwoord | password |

| Account | account |

| Identiteitskaart | id |

| Bankpas | card |

| Alipay | alipay |

| Telefoonnummer | phone |

| Thuisadres | address |

| Werkgever | company |

| Sociale-verzekeringspas | card |

| Rijbewijs | driver |

| Paspoort | passport |

| Creditcard | credit |

| Sleutel | key |

| Configuratiebestand | ini |

| Referentie | credential |

| Gebruikersnaam | username |

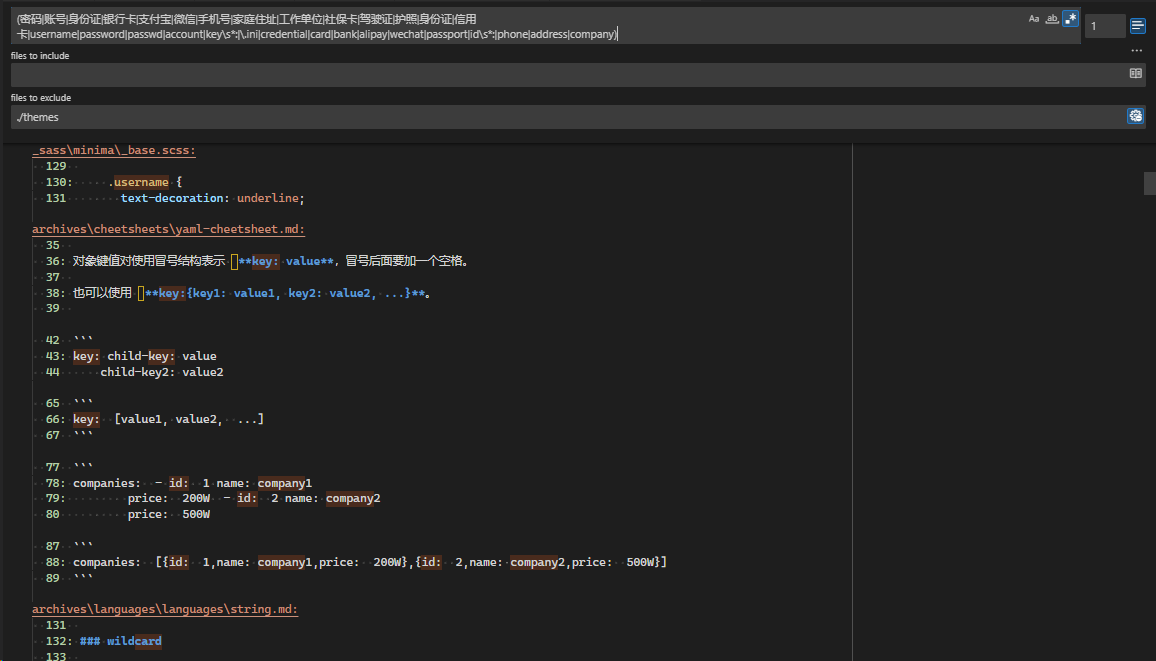

Regex-zoekopdracht:

(Wachtwoord|Account|Identiteitskaart|Bankpas|Alipay|WeChat|Telefoonnummer|Thuisadres|Werkgever|Sociale-verzekeringspas|Rijbewijs|Paspoort|Creditcard|Gebruikersnaam|Wachtwoord|Wachtwoord|Account|Sleutel\s*:|\.ini|Referentie|Pas|Bank|Alipay|WeChat|Paspoort|Id\s*:|Telefoon|Adres|Werkgever)

Als je VSCode gebruikt als blogeditor, kun je met regex-zoekopdrachten snel een volledige sitezoekopdracht uitvoeren om mogelijke leklocaties te controleren.

Git-geschiedenis

Git-geschiedenis kan informatielekken bevatten. Met een eenvoudige script kun je de geschiedenis van een open-source blog scannen.

Als het je eigen repository is, kun je de geschiedenis op de volgende manier wissen. Als je de geschiedenis wilt behouden, wis deze dan niet.

Bevestig zeker dat je de betekenis van het commando begrijpt. Het zal de geschiedenis wissen, wees dus voorzichtig. Maak vooraf een back-up van belangrijke gegevens.

git reset --soft ${first-commit}

git push --force

Andere manieren om repositories te scannen

https://github.com/trufflesecurity/trufflehog

- Vind, verifieer en analyseer gelekte referenties

17.2ksterren1.7kforks

Andere manieren om blogs te publiceren

- Github Pro ondersteunt het publiceren van een privé-repository naar Pages, Pro kost vier dollar per maand

- Stel in als privé-repository, publiceer naar Cloudflare Pages

- Splits repositories: één privé-repository voor artikelen die worden bewerkt, één openbare repository voor artikelen die kunnen worden gepubliceerd

Als je blog een reactiesysteem gebruikt dat afhankelijk is van github, zoals giscus, heb je nog steeds een openbare repository nodig.

Goede gewoonten vs goede mechanismen

Bij het bespreken van het probleem van het lekken van persoonlijke gegevens in open-source blogs, denken veel mensen dat het probleem niet bestaat als je er gewoon voor zorgt dat gevoelige informatie niet naar de repository wordt geüpload.

Dit is een nutteloze onzin, net zoals vragen aan programmeurs om geen bugs te schrijven, correct maar nutteloos. Vertrouwen op gewoonten om persoonlijke gegevens te beschermen is onbetrouwbaar. Vertrouw niet licht op iemands gewoonten, hij kan het op elk moment vergeten.

Tijdens het schrijven kunnen tijdelijke zinnen ontstaan, vooral in technische blogs van programmeurs, kunnen korte scripts snel worden geschreven zonder eraan te denken om omgevingsvariabelen te gebruiken, waardoor de mogelijkheid bestaat dat gevoelige informatie wordt achtergelaten.

De meeste mensen begrijpen wat goede gewoonten zijn, daarom wordt hier niet over goede gewoonten gediscussieerd, maar vooral over hoe mechanismen kunnen worden gebruikt om het lekken van persoonlijke gegevens te voorkomen.

Ten eerste is het splitsen van repositories: het conceptrepository en het publicatierepository worden gescheiden, alle artikelen die op Github Pages worden gepubliceerd zijn gecontroleerd en er zullen geen conceptartikelen lekken.

Je kunt ook Github Action gebruiken om bij elke commit gevoelige informatie te scannen. Als gevoelige informatie wordt gevonden, wordt de commit niet toegestaan. Raadpleeg trufflehog

De regex-zoekopdracht die in dit artikel wordt gedeeld, is slechts een eenvoudig voorbeeld, niet geïntegreerd in enig proces. Je kunt op basis van je eigen behoeften meer geïndividualiseerd werk doen en het integreren in het proces.