Methode van een bepaald bedrijf om DNS-blokkering te voorkomen

Categories:

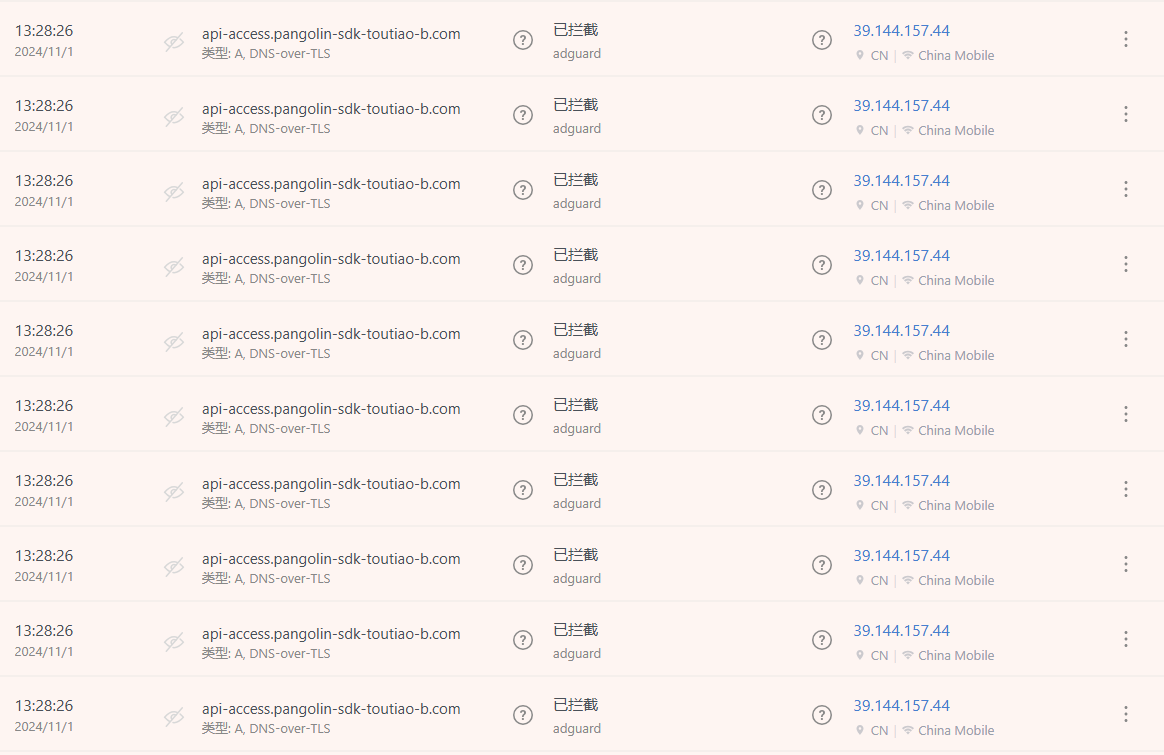

Onlangs ontdekte ik dat er ongebruikelijke bezoekgedragingen zijn met IP-adressen van DNS-openbare diensten, met tientallen herhaalde verzoeken per seconde voor een domeinnaam, volledig in strijd met het DNS-protocol en zonder rekening te houden met de globale time-to-live (TTL)-waarde.

In eerste instantie dacht ik dat dit IP een aanvaller was, maar na het observeren van het verkeer bleek dat voornamelijk een App van een bepaald bedrijf razend DNS-verzoeken verzendde. De backend heeft een TTL=10 ingesteld, wat betekent dat de levensduur van de ontvangen DNS-queryretourwaarde 10 seconden is. Binnen deze 10 seconden moeten verzoekers deze retourwaarde gebruiken in plaats van opnieuw een DNS-server te raadplegen. Maar deze App verzendt tientallen identieke verzoeken per seconde, wat aangeeft dat deze App de TTL-waarde niet correct volgens het DNS-protocol verwerkt. In de statistieken van de achtergrondblokkering zijn meer dan 90% van de verzoeken verzoeken voor dit domein.

Mogelijk weet dit bedrijf dat er DNS-blokkeringstechnieken bestaan en past het de methode toe dat als u het niet toestaat dat ik bezoek, ik de gebruikersapp gewoon DoS-aanvallen laat uitvoeren op uw DNS-server. Omdat de backend ook een limiet van maximaal 20 plotselinge verzoeken per seconde heeft ingesteld, beïnvloedt dit brutale gedrag tegelijkertijd de andere normale DNS-query’s van gebruikers en beïnvloedt het normale gebruik van andere Apps.

Wanneer de beheerder dit gedrag ziet van een enkel IP dat razend dezelfde domeinnaam opvraagt, moet hij het toelaten, zelfs al zou hij het niet willen.